Introduction

Les vpn sont le roi de la mondialisation. Ils vont plus loin que le prix des vols internationaux et même de la cuisine étrangère spots dans le coin en vous permettant de surfer sur internet à partir de presque n’importe quelle partie du monde sans avoir à descendre du canapé.

Les vpn ont grandement facilité notre vie par l’ouverture des possibilités d’accès bloqué ou geo-restricted contenu, de contourner les pare-feu, protection de nos données et de la vie privée lors de la navigation sur internet, et même de résoudre les problèmes de connexion dans certains cas. Mais avec autant de joueurs dans le marché, comment choisir le bon? Eh bien, pour répondre à cette question, nous allons comparer 12 sélectionnez services de VPN basé sur la sécurité, la confidentialité et la performance.

Dans cet article, nous allons briser la façon dont les Vpn de travail, les principales fonctionnalités VPN, et de déterminer ce qui peut être couronné meilleur VPN en 2025 pour la sécurité. Intrigué encore? Allons-y!

Comment Vpn De Travail: Principes De Base

Cela peut venir comme une surprise, mais quoi que vous fassiez sur internet sans l’aide d’un VPN, votre fournisseur de services internet (ISP), il sait. Ils voient la plupart de vos activités sur internet, journal des domaines que vous visitez (et oui, même en mode navigation privée), de suivre le temps que vous passez sur eux, surveiller la quantité de données que vous utilisez, et d’enregistrer vos habitudes de navigation.

Même si ils ne peuvent pas lire les pages sur les sites HTTPS, ils peuvent toujours consulter les sites web auxquels vous accédez, grâce à des requêtes DNS et SNI (Server Name Indication) de l’information.

Puis il y a les administrateurs de site web qui peut voir votre adresse IP, le navigateur de détails, et parfois votre emplacement approximatif. Comment voient-ils? Ils peuvent utiliser des cookies et d’autres méthodes de suivi afin de surveiller vos actions sur leurs sites. Et si vous pensiez que la compensation cookies vous garder privé, loin de là. Navigateur empreintes digitales pourrait encore vous suivent partout.

Enfin, si vous êtes en visite à la non-HTTPS ressources, vos données restent en clair et peuvent être interceptées par d’autres utilisateurs curieux ou—pire encore—les méchants avec une intention malveillante.

Je crois que vous avez déjà pris ma dérive—l’utilisation d’un VPN vous permet d’économiser ce mal de tête par la protection de votre connexion et de cacher votre activité auprès de personne, mais vous-même. Eh bien, sauf si il y a quelqu’un en regardant l’écran derrière votre dos.

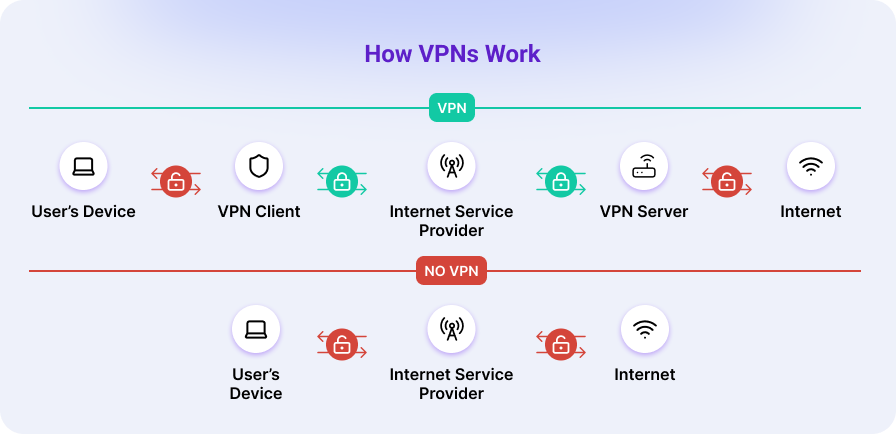

Ce Qui Se Passe Lorsque Vous Vous Connectez

Donc, ce qui se passe derrière les coulisses quand vous frappez que de Connecter un bouton dans votre application VPN? Pour le dire simplement, le client VPN encapsule des données en provenance de votre ordinateur et l’achemine à travers un tunnel chiffré, en masquant votre adresse IP, afin de rendre les sites web que vous visitez crois que vous vous connectez à partir du serveur du VPN emplacement à la place de votre actuelle.

Nous allons visualiser le processus:

- Connexion: une Fois que vous lancez l’application et frapper Connecter, votre appareil gère l’ensemble de ses la circulation pour le client VPN, qui établit un tunnel sécurisé (lien) avec un serveur VPN.

- Cryptage: Ensuite, il brouille les données envoyées à partir de votre appareil à partir du texte brut (données lisibles) en texte chiffré—illisible et incompréhensible (ou presque indéchiffrable) mumbo-jumbo.

- Routage des données: une Fois crypté, vos données sont envoyées via le tunnel par l’intermédiaire de votre fournisseur d’accès internet qui ne voit que d’un cryptogramme—directement vers le serveur VPN.

- Décryptage: Enfin, à l’autre extrémité, les données est déverrouillé (ou clair) afin que le site ou le service que vous êtes connecté à le lire. Le serveur VPN remplace votre adresse IP réelle avec sa propre et seule décrypte la partie protégée par le tunnel VPN avant de transmettre votre demande sur le site web.

Sautez le client VPN et le tunnel, de votre périphérique et les demandes de voyage par le biais de votre fournisseur de services internet à la vue de tous. Les fai (et regarder) pouvez voir les sites que vous visitez et votre véritable adresse IP, ce qui rend votre navigation beaucoup moins privé.

Le chiffrement

Cryptographie—plus précisément, le chiffrement est le secret de la sauce à l’intérieur de Vpn qui permet de garder vos données privées. Il transforme vos données lisibles par un mélange de brouillés code que seuls ceux avec la touche de droite à le déchiffrer, en s’assurant que vos données restent confidentielles et sécurisées—si vous envoyez un e-mail, navigation sur le web, ou les achats en ligne.

Il existe deux principaux saveurs ici:

- Chiffrement symétrique: Utilise une clé pour les deux, le verrouillage et le déverrouillage de vos données.

- Le chiffrement asymétrique: Fonctionne avec une paire de clés (publique et privée) et est principalement utilisé au cours du processus d’échange de clé, s’assurer que, même si une clé s’intercepté, vos données restent sécurisées.

Maintenant, quels sont les principaux types de chiffrement VPN? Fondamentalement, toutes les VPN (ou tunnel) protocoles de faire usage de l’une des deux normes de chiffrement:

- AES (Advanced Encryption Standard): niveau Militaire, algorithme de chiffrement par bloc de chiffrement mis en place en 2001, le plus populaire des deux, et adoptée par le gouvernement des états-UNIS, entre autres.

- ChaCha20: en 2014, ChaCha20 est un chiffrement de flux qui offre un niveau de sécurité très élevé. Il est généralement plus rapide, plus performant dans les systèmes embarqués et sur les plateformes mobiles, et est principalement utilisé dans WireGuard et moderne protocoles propriétaires.

Les protocoles VPN expliqué

Un protocole VPN peut être décrite comme un ensemble de règles qui déterminent la façon dont vos données sont cryptées et transmises. Il fonctionne par encapsulation, d’emballage de paquets de données au sein d’autres paquets pour les aider à se faufiler à travers le réseau de tunnels de passer inaperçu.

Pas tous les protocoles sont les mêmes, et comme la plupart des choses dans la vie, vous ne pouvez pas tout avoir. Certains protocoles sont plus rapide et offrir de meilleures performances sur les appareils mobiles, tandis que d’autres sont plus sûrs et fiables. Donc, nous allons enfin leur nom:

OpenVPN

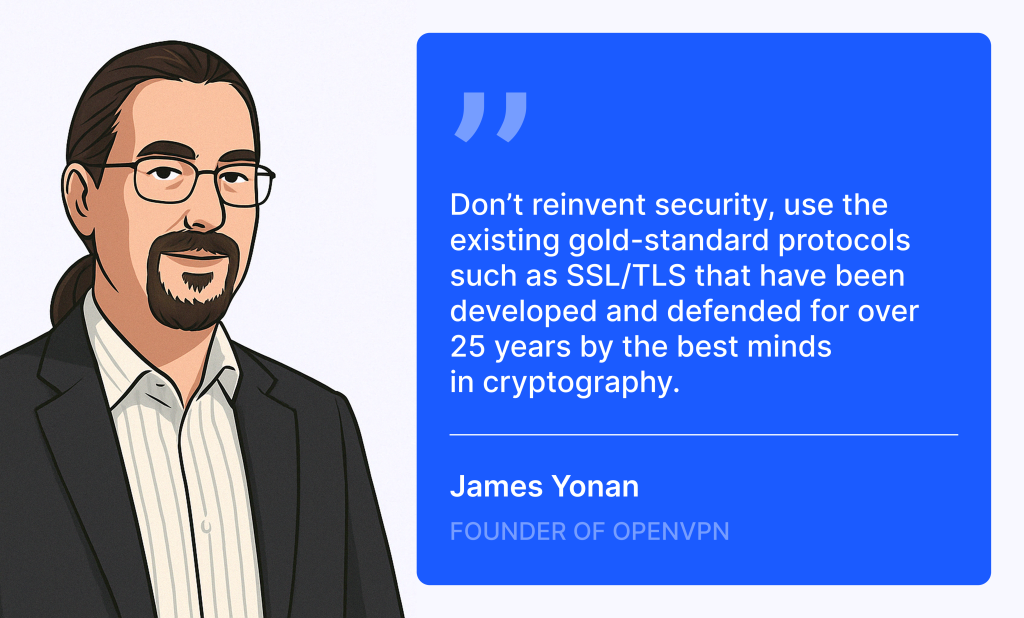

Créé par James Yonan comme un projet à part en raison de la méfiance des fournisseurs d’accès à internet du pays avec “profondément indigne de confiance des pratiques de sécurité” en 2001, OpenVPN est rapidement devenu le plus populaire, sécurisé, et largement pris en charge protocole VPN. Il utilise la référence de l’industrie de chiffrement AES-256—et vit toujours par le fondateur de la règle.

Qui plus est, OpenVPN est open-source, et son code est régulièrement audité par des experts de partout dans le monde, qui ne laisse pas de place pour le doute dans son niveau de sécurité.

WireGuard

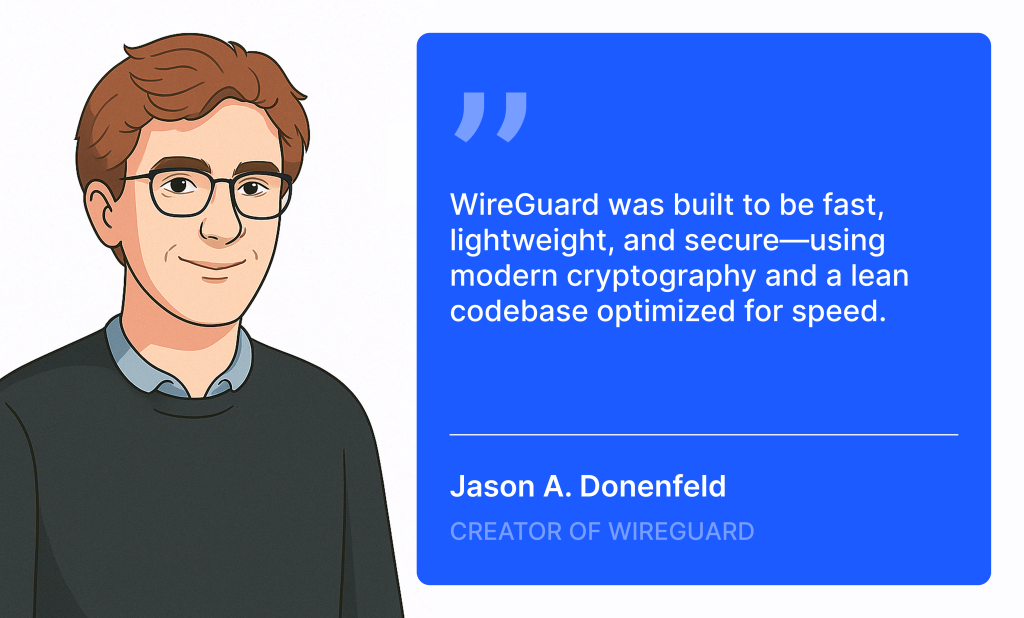

Introduit en 2018, WireGuard a été créé par ZX2C4 (ou Jason A. Donenfeld, comme il est connu parmi les non-geeks). L’ idée principale derrière WireGuard a été d’élaborer un protocole qui serait plus léger et plus rapide que IPsec (ours avec moi, nous y reviendrons bientôt) et plus performant que OpenVPN. Ceci a été réalisé par “ajustement de la graisse” à partir de la base de code, et en employant ChaCha20 de chiffrement, qui est optimisé pour la vitesse, en particulier sur les appareils mobiles, qui ne peuvent pas en charge l’accélération matérielle pour l’AES.

Dans le même temps, il est également open-source et ne fait pas de compromis sur la sécurité, ce qui rend WireGuard non seulement plus rapide que OpenVPN, mais tout aussi fort, et c’est pourquoi son adoption est en croissance rapide.

IKEv2/IPsec

IKEv2 (Internet Key Exchange version 2) est souvent désigné comme IKEv2/IPsec puisqu’il ne peut être mis en œuvre avec un autre protocole VPN—IPsec (Internet Protocol Security)—qui a été introduit dans les années 1990. IKEv2 lui-même, cependant, a été libéré dans le milieu des années 2000, et en dépit d’une plus complexe de l’installation et volumineux base de code que les deux OpenVPN et WireGuard, il est considéré comme l’un des meilleurs protocoles VPN pour les appareils mobiles. Il se reconnecte rapidement lors de la commutation entre Wi-Fi et cellulaires de données tout en offrant un niveau de sécurité, qui en fait un favori pour ceux collés à leurs téléphones.

Cela dit, il peut être plus difficile à mettre en place dans certains environnements, et tous les fournisseurs de l’inclure comme une option.

Enfin, il existe des protocoles propriétaires (plus sur eux plus tard dans l’article) qui s’appuient sur ceux qui existent déjà et sont propres à chaque fournisseur de VPN, si vous n’en trouverez pas en dehors de ces écosystèmes.

Des protocoles de Tunneling tableau de comparaison

| Protocol | Type | Popularity | Encryption strength | Speed | Compatibility | Use case | Pros/cons |

|---|---|---|---|---|---|---|---|

| OpenVPN | Open-source | Very high | Strong (AES-256) | Moderate | Cross-platform | General use, privacy-focused |

|

| WireGuard | Open-source | Rapidly growing | Strong (ChaCha20) | Very fast | Cross-platform | High-speed needs, mobile users, streaming, gaming |

|

| IKEv2/IPsec | Open standard | High | Strong (AES-256) | Fast | Mobile-friendly | Mobile devices, unstable networks |

|

| NordLynx | Proprietary (NordVPN) | High | Strong (ChaCha20) | Very fast | Cross-platform | High-speed needs, privacy-focused |

|

| Lightway | Proprietary (ExpressVPN) | High | Strong (AES-256) | Very fast | Cross-platform | Speed and simplicity |

|

| Stealth | Proprietary (various VPNs) | Moderate | Strong (AES-256) | Moderate | Cross-platform | Bypassing censorship, deep packet inspection (DPI) evasion |

|

| Chameleon | Proprietary (VyprVPN) | Moderate | Strong (AES-256) | Moderate | Cross-platform | Bypassing VPN blocks, maintaining speed |

|

| Hydra | Proprietary (Hotspot Shield) | Moderate | Strong (AES-256) | Very fast | Cross-platform | Streaming, gaming, high-speed browsing |

|

| Mimic | Proprietary (Norton) | Low | Strong (AES-256) | Moderate | Cross-platform | Bypassing DPI and VPN restrictions |

|

Le Meilleur Vpn en 2025: fonction par Fonction de Comparaison

Vous avez peut être déjà remarqué que les Vpn sont coupés à partir de différents tissus et offrent une variété de caractéristiques et de capacités. Le service que vous allez utiliser doit fournir toutes les fonctions nécessaires à votre cas d’utilisation. Par exemple, vous pouvez prioriser la vitesse à la sécurité ou la stabilité de la performance, et vice versa.

Cela dit, il est temps de nous connaître nos adversaires. Nous avons soigneusement choisi 12 Vpn qui se classent régulièrement parmi les plus populaires et les plus hautement cotés des services à des examens indépendants et les standards de l’industrie. Cependant, dans cet article, nous mettons l’accent sur la sécurité, vous vous souvenez? Pour obtenir une image complète, assurez-vous de vérifier nos autres articles, où l’on cherche le meilleur VPN pour la vie privée, appuyez sur certaines des fonctionnalités VPN, et de tester chaque VPN de performance.

Donc, c’est votre VPN vraiment aussi fort qu’il le prétend, ou cela pourrait-il être renverser secrets de Grand Frère? Prenons regarder de plus près à ce que chaque VPN apporte à la table.

| VPN service | Jurisdiction | No-logs policy | Servers & speed | Protocols | Cryptography | Kill switch | DNS leak protection | Split tunneling | Multi-hop | Obfuscation | RAM-only servers | Price |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Proton VPN | Switzerland | Yes, audited | 11k+ servers; 117 countries; up to 10 Gbps | OpenVPN, WireGuard, IKEv2, Stealth | AES-256/ChaCha20; 4096-bit RSA; HMAC-SHA384; FS: Yes | Yes | Yes | Yes | Yes | Yes (over the Stealth protocol) | No | Free (limited) Premium plans start at $4.49/month |

| NordVPN | Panama (owned by U.S.-based parent company) | Yes, audited | 7k+ servers; 118 countries; up to 10 Gbps | OpenVPN, IKEv2, NordLynx (proprietary), NordWhisper (proprietary) | AES-256/ChaCha20; 4096-bit DH; SHA384/SHA512; FS: Yes | Yes | Yes | Yes | Yes | Yes | Yes | From $3.09/month |

| ExpressVPN | British Virgin Islands (owned by UK-based parent company) | Yes, audited | 3k+ servers; 105 countries; up to 10 Gbps | OpenVPN, IKEv2, Lightway (proprietary) | AES-256/ChaCha20; 4096-bit RSA; SHA512; FS: Yes | Yes | Yes | Yes | No | Yes | Yes | From $4.99/month |

| Surfshark | The Netherlands (owned by U.S.-based parent company) | Yes, audited | 3.2k+ servers; 100 countries; up to 10 Gbps | OpenVPN, WireGuard, IKEv2 | AES-256/ChaCha20; 2048-bit RSA; SHA512; FS: Yes | Yes | Yes | Yes | Yes | Yes | Yes | From $1.99/month |

| CyberGhost | Romania (owned by U.S.-based parent company) | Yes, audited | 9k+ servers; 100 countries; up to 10 Gbps | OpenVPN, WireGuard,IKEv2 | AES-256/ChaCha20; RSA-4096; SHA256; FS: Yes | Yes | Yes | Yes (Android only) | No | No | Yes | From $2.03/month |

| VyprVPN | USA | Yes, audited | 700+; 63 countries | OpenVPN, WireGuard, IPsec (IKEv2), Chameleon (proprietary) | AES-256/ChaCha20; 2048-bit RSA; SHA256; FS: Yes | Yes | Yes | Yes | No | Yes (with the Chameleon protocol) | Yes | From $3/month |

| Private Internet Access (PIA) | USA (owned by U.S.-based parent company) | Yes, audited | 16k+ servers; 91 countries; up to 10 Gbps | OpenVPN, WireGuard, IPsec | AES-128/AES-256/ChaCha20; 4096-bit RSA; SHA1/SHA256; FS: Yes | Yes | Yes | Yes | Yes | Yes (via proxy) | Yes | From $1.98/month |

| Windscribe | Canada | Yes, not audited | 69 countries; up to 10 Gbps | OpenVPN, WireGuard, IKEv2, Stealth, WStunnel (proprietary) | AES-256/ChaCha20; 4096-bit RSA; SHA512; FS: Yes | No (uses Windscribe Firewall) | Yes | Yes | Yes | Yes (over the Stealth and WStunnel protocols) | Yes | Free (limited) Premium plans start at $1/location/month |

| TunnelBear | Canada (owned by U.S.-based parent company) | Yes, not audited | 8k+ servers; 46 countries | OpenVPN, WireGuard, IKEv2 | AES-256/ChaCha20; 2048–4096-bit DH; Varied; FS: Yes | Yes | Yes | Yes | No | Yes (GhostBear) | No | Free (limited) Premium plans start at $3.33/month |

| Hotspot Shield | USA | Yes, audited | 1.8k+ servers; 85 countries; up to 1 Gbps | WireGuard, IPsec (IKEv2), Hydra (proprietary) | AES-128/AES-256; 2048-bit RSA/ECDHE; N/A; FS: Yes | Yes | Yes | Yes | No | Yes (only with Hydra) | No | Free (limited) The premium plan starts at $6.66/month |

| Norton VPN | USA | Yes, audited | 2.8k+ servers; 29 countries | OpenVPN, WireGuard, IPsec (IKEv2), Mimic (proprietary) | AES-256/ChaCha20; Unknown; N/A; FS: No | Yes (excluding iOS) | Yes | Yes (excluding iOS and macOS) | No | Yes (Mimic only) | No | From $3.33/month |

| Mullvad VPN | Sweden | Yes, audited | 600+ servers; 49 countries; up to 10 Gbps | OpenVPN, WireGuard | AES-256/ChaCha20; 4096-bit DH; 4096-bit RSA w/ SHA512; FS: Yes | Yes | Yes | Yes | Yes | Yes | Yes | €5/month |

Qu’est-ce que cette comparaison nous montrer? Let’s décomposer.

Compétence

Les matières de la juridiction parce que là où un VPN appelle à la maison peuvent affecter la façon dont vos données sont traitées—le veuille ou non, les fournisseurs de VPN d’obéir au local de rétention de données des lois. Si vous prévoyez d’utiliser un VPN, disons, pour le streaming, et n’ont pas l’esprit de partage avec le gouvernement, si votre fournisseur de VPN est le siège, il n’y a rien à craindre. Mais si vous avez été en espérant pour certains, la navigation privée, il vaut la peine de se pencher sur cette question en premier.

Proton VPN (Suisse), NordVPN (Panama), ExpressVPN (Îles Vierges Britanniques), et CyberGhost (Roumanie) fonctionnent tous de pays qui ne sont pas forcer les entreprises à se connecter ou à la main sur les données de l’utilisateur et ne sont pas liés par l’intelligence des accords de partage (du moins pas à ce que nous en savons). Cela dit, gardez un œil sur la Suisse depuis le mois de Mars en 2025, il a été pesée des amendements à sa loi en matière de contrôle qui pourraient exiger des fournisseurs de VPN pour collecter et stocker les données de l’utilisateur et de coopérer avec les demandes du gouvernement. Il est loin de certains de ces changements pass, mais considérez-vous avertis.

Les pays-bas (Surfshark) et la Suède (Mullvad) en outre de solides politiques de protection des données, mais les pays-bas font partie des Neuf Yeux de l’alliance, et la Suède fait partie du plus grand réseau appelé les Quatorze les Yeux.

Et puis il y a les états-unisà base de VyprVPN, PIA, Hotspot Shield, et Norton VPN, avec Windscribe et TunnelBear, dont le siège est au Canada, où la surveillance des lois peut être même un peu plus intrusif.

Cependant, il n’est pas simple…

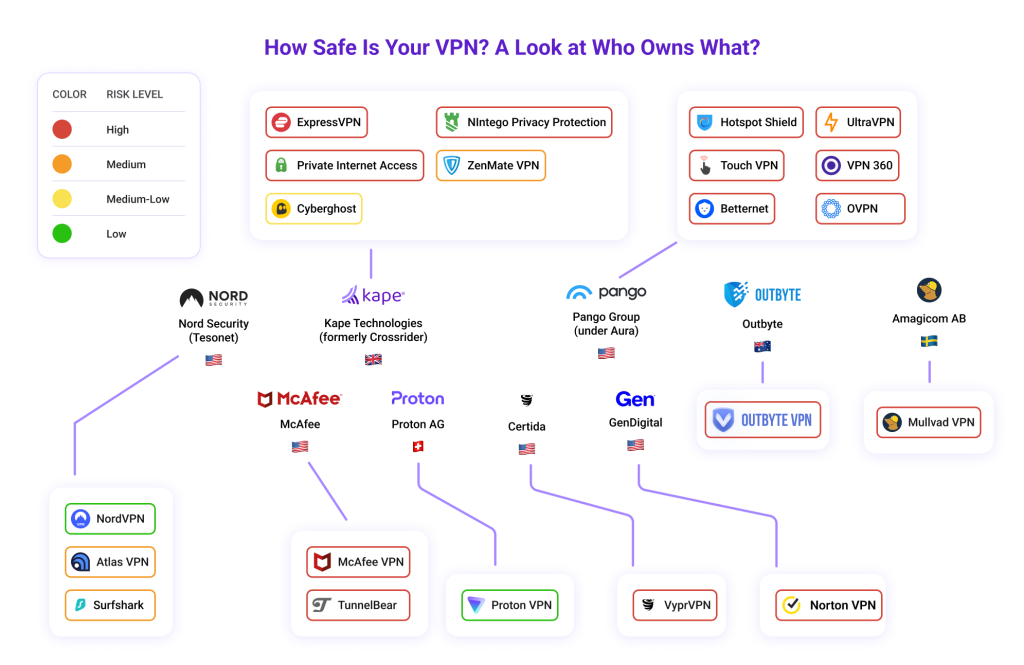

Qui est propriétaire de votre VPN?

Les services VPN ne sont pas aussi indépendants que vous pouvez penser. Nombreux sont les petits sabots sur les grandes roues. Donc, il est sage de savoir quelle société mère détient votre VPN afin de déterminer la véritable nature de leur stockage des données politiques.

Par exemple, si une société mère est sous la juridiction de l’un des Cinq/Neuf/Quatorze Yeux pays, les données de l’utilisateur pourront être remis au gouvernement, même si le service de VPN prétend être basée dans les Îles Vierges Britanniques ou de Panama.

Windscribe et Mullvad sont les seuls services à cette liste encore entièrement détenue par ses fondateurs et les employés. Cependant, Proton VPN, VyprVPN, et Norton VPN ne partagent pas la sœur de services VPN en vertu de leurs sociétés mères. TunnelBear passe aussi comme un service VPN sous McAfee depuis le McAfee VPN est un fork de TunnelBear.

Pas de journaux de la politique

Une stricte non-journaux de la politique signifie que le fournisseur de VPN ne pas collecter ou stocker vos activités en ligne, de sorte que même si un serveur VPN est saisi ou votre fournisseur de VPN est gentiment demandé de le remettre par le gouvernement, ils ne trouvent rien. C’est très important si vous êtes à la recherche d’un système fiable VPN et de la vie privée n’est pas un mot vide de sens pour vous.

La plupart de nos concurrents—Proton VPN, NordVPN, ExpressVPN, Surfshark, CyberGhost, VyprVPN, PIA, Hotspot Shield, Norton VPN, et Mullvad—pas seulement de revendiquer une stricte non-journaux politiques (qui ne l’est pas?), mais aller plus loin et de le sauvegarder avec des audits indépendants.

Sur le revers de la médaille, Windscribe et TunnelBear n’ont pas été vérifiés, ce qui pourrait laisser certains de ce que vous vous demandez si elles sont aussi oublieux comme ils le prétendent. Si le fait de garder un profil bas est de confiture, un vérifiée no-logs politique est un must.

Pour une analyse plus détaillée, assurez-vous de vérifier le prochain article de la série, où nous allons trier les fonctionnalités de confidentialité des Vpn, y compris leurs journalisation des politiques, et de jeter un oeil dans connu des incidents de confirmer ou de réfuter leurs allégations.

Nombre de serveurs et de leur vitesse

Celui-ci est tout à fait évident dans le cadre plus large du réseau de serveur, plus les emplacements sont disponibles pour vous, et plus la vitesse est élevée, plus la connexion est rapide. En plus de cela, avoir plus de serveurs signifie généralement plus de capacité et donc, moins d’embouteillages. Jamais essayé de se glisser au travers des paniers de métro? Alors vous savez ce que je veux dire.

NordVPN, Proton VPN, CyberGhost, Surfshark, ExpressVPN, et PIA ont d’énormes réseaux, vous donnant beaucoup d’endroits à choisir. En outre, ils fournissent tous les serveurs avec 10 Gbit / s connexions, qui sont actuellement considéré comme le plus rapide.

TunnelBear et Norton VPN peut paraître court dans les pays disponibles, mais ils compensent par une solide du nombre de serveurs. Mullvad, Hotspot Shield, Windscribe, et VyprVPN offre plus d’emplacements de serveur, mais ont de plus petits réseaux.

Mais ne signifie moins pire? Pas nécessairement. En bref, tout un réseau plus vaste qui signifie souvent plus de choix et de la vitesse, de la qualité et de l’emplacement du serveur sont tout aussi importants.

Les protocoles VPN

Presque tous les Vpn sur notre liste de soutien à tous les trois principaux protocoles, qui sont (dans le cas où vous avez oublié) OpenVPN, WireGuard, et IKEv2. Les seules exceptions sont les Hotspot Shield, qui ne supporte pas OpenVPN mais compense avec son propriétaire Hydra protocole, et Mullvad VPN, qui n’a pas de IKEv2 option.

En parlant de protocoles propriétaires:

- NordVPN roule NordLynxpropriétaire de torsion sur WireGuard qui vise à stimuler la vie privée, sans sacrifier la vitesse, et NordWhisper, qui est conçu pour contourner restrictive des réseaux.

- ExpressVPN offre Lightway, qui est considéré comme l’un des plus rapides (si pas le plus rapide) les protocoles de l’extérieur, au moins par tom’s Guide.

Pendant ce temps, VyprVPN s’appuie sur Caméléon, Windscribe a WStunnel, et Norton VPN vitrines Imiter, tous dissimuler votre trafic VPN pour le faire paraître comme de simples données HTTPS.

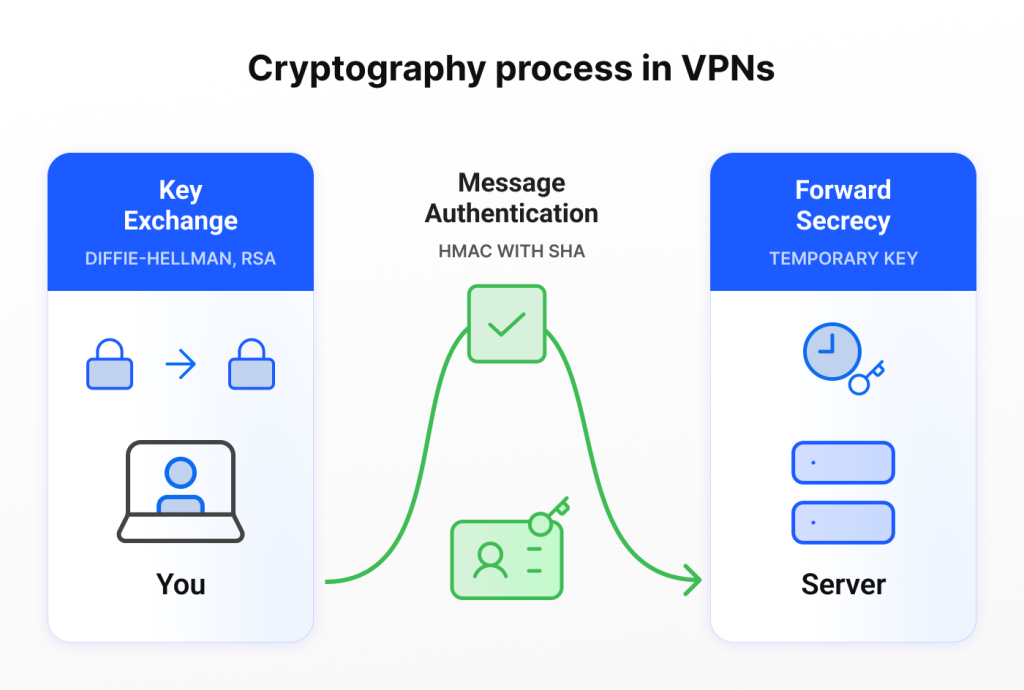

La cryptographie

La cryptographie est l’un de ces VPN fonctionnalités de sécurité que vous ne devriez pas négliger. Il transforme vos données dans un code que seul vous (ou quelqu’un avec la touche de droite) peut déverrouiller. Voici ses principales composantes, moins de chiffrement, que j’ai déjà abordés précédemment:

- L’échange de clé: Permet à votre appareil et le serveur VPN de s’entendre sur une clé privée pour éviter man-in-the-middle attaques. DH (Diffie-Hellman) crée un secret partagé sans l’envoi sur le réseau, tandis que le RSA (Rivest-Shamir-Adleman) utilise une clé publique–clé privée de la paire.

- L’authentification de Message: Utilise des techniques comme HMAC avec SHA vérifier que tous les paquets pour vérifier que ce que laisse votre appareil est exactement ce qui arrive à sa destination et que les données n’a pas été altéré le long du chemin.

- Forward secrecy (perfect forward secrecy)/FS): Crée temporaire clés privées entre les appareils d’un utilisateur et les serveurs VPN faire en sorte que même si quelqu’un à trouver votre clé de chiffrement dans l’avenir, ils ne peuvent toujours pas accéder à vos dernières séances.

Proton VPN, NordVPN, ExpressVPN, Mullvad, et Windscribe offre de Fort Knox-niveau de protection, verrouillage de vos données avec les dernières normes de sécurité. PIA, CyberGhost, TunnelBear, VyprVPN, Surfshark, et Hotspot Shield assurer une sécurité fiable qui est plus qu’assez typique pour un usage quotidien. Ensuite, il y a Norton VPN, qui fournit moins de transparence au sujet de ses fonctionnalités de cryptographie, en laissant un peu à désirer.

Kill switch

La plupart des Vpn sont conçus pour être stable…jusqu’à ce qu’ils ne le sont pas. Un tunnel VPN peut déposer pour un certain nombre de raisons, comme erratique Wi-Fi gratuite, des réseaux de commutation, surcharge du serveur, pare-feu interférences—vous le nom. Et quand il tombe, le rideau tombe, et de vos activités exposés à celui qui le regarde (à tout le moins, votre fournisseur de services internet et de l’administrateur du site web). La Solution? Un interrupteur.

Techniquement, il s’agit souvent de règles de pare-feu ou d’un réseau de scripts qui permettent de détecter lorsque votre tunnel sécurisé descend, puis immédiatement à bloquer tout le trafic sortant jusqu’à ce que la connexion est rétablie. En termes simples, il vous déconnecte automatiquement à partir d’internet si la connexion VPN gouttes, assurer que vos données restent la vôtre.

Donc, si votre objectif est de rester en sécurité, le choix d’un VPN avec un interrupteur, vous obtiendrez plus proche de lui. Heureusement, presque tous les services de notre liste ont cette fonction dans leur arsenal.

Remarque: Même si certains Vpn prétendre avoir un kill switch, il vaut la peine de le tester sur toutes les plates-formes vous prévoyez d’utiliser avant d’aller en prime, comme il peut ne pas être pris en charge sur certaines plates-formes et des protocoles—ou peut même ne pas fonctionner tout à fait.

DNS fuite de protection

Même lorsque votre session de navigation est crypté, votre plus fidèle compagnon—votre ordinateur portable ou votre téléphone peut involontairement vous poignarder dans le dos. Le truc, c’est que chaque fois que vous entrez une URL ou cliquez sur un lien, votre appareil envoie une requête à un serveur DNS, essentiellement à se demander “Quelle est l’adresse IP de ce site?” Idéalement, lorsqu’il est connecté à un VPN, toutes ces demandes doivent passer par le tunnel chiffré à dédié VPN serveurs DNS. Toutefois, si un serveur DNS fuite se produit, votre fournisseur de services internet obtient une première ligne vue sur les domaines que vous visitez.

DNS fuite de protection fait en sorte que votre site web des recherches de rester en toute sécurité à l’intérieur du tunnel chiffré. Si vous avez envie de détails, le client VPN soit des remplacements de votre système d’exploitation paramètres de résolution ou un local proxy DNS sur l’interface virtuelle, forçant toutes les requêtes DNS—si le protocole TCP ou UDP à voyager à travers le tunnel à la place de votre fournisseur de services internet. Il est possible également de désactiver IPv6 DNS ou envoyer ces requêtes à travers le même canal sécurisé, de brancher toute fuite potentiels.

Il est l’un des quelques-unes des caractéristiques de chaque service dans notre gamme offre, de sorte que vous pouvez surfer sur le net en sachant que vos requêtes de recherche ne sont pas accidentellement la diffusion de vos intérêts dans le monde.

Split tunneling

Split tunneling dans les Vpn vous permet de choisir les applications qui vont utiliser votre connexion VPN et qui va se connecter directement à internet. Il est utile dans le cas où vous souhaitez contourner les restrictions dans l’application et l’utilisation de votre région ou de l’adresse IP dans d’autres environnements.

Multi-hop connexion (double VPN)

Multi-hop, ou double VPN, les itinéraires de trafic par le biais de deux ou plusieurs serveurs afin de rendre plus difficile le suivi de votre connexion sur l’extrémité de réception, mais souvent au prix d’un ralentissement de la vitesse. Selon l’examen des fournisseurs, seuls les Protons VPN, NordVPN, Surfshark, PIA, Windscribe, et Mullvad offrent cette fonctionnalité.

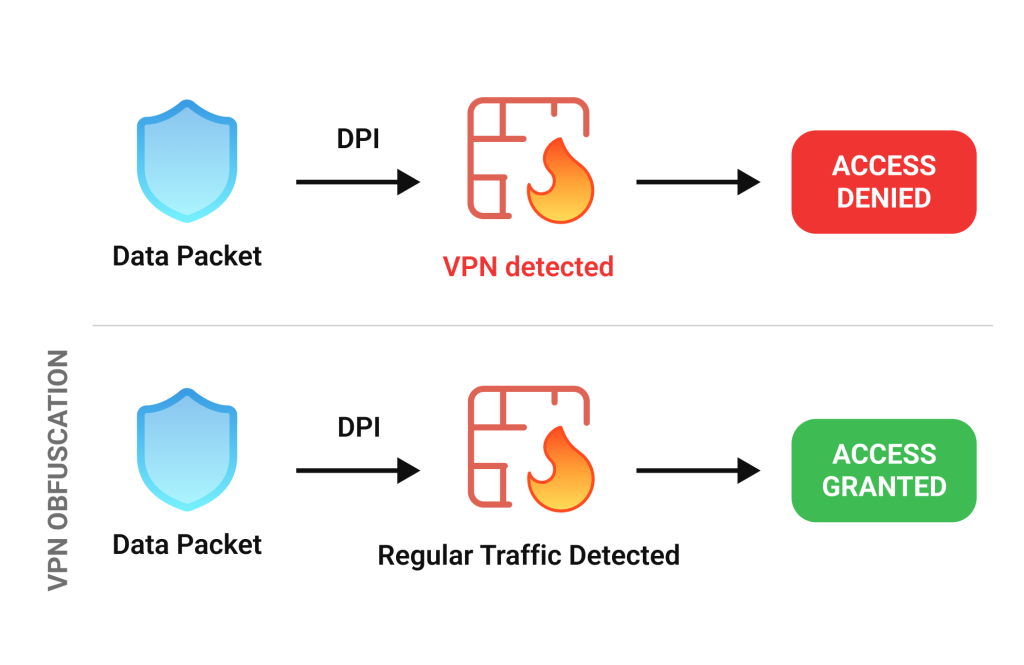

La dissimulation de l’

Certains acteurs, comme les gouvernements, les milieux de travail et les services de streaming, de ne pas prendre trop de bien vouloir VPN utilisateurs, à l’aide de la totalité de leur arsenal de reconnaître et de limiter le trafic VPN. Et la principale arme qu’ils utilisent pour c’est l’inspection approfondie des paquets (DPI), qui analyse les métadonnées et les paquets de motifs—comme caractéristique de la poignée de main des signaux de chiffrement et les signatures d’identifier les données qui ressemble à connu de protocoles VPN. En fait, le DPI est tellement intelligent qu’il peut repérer ces uniques “empreintes digitales”, même lorsque vos données sont cryptées.

C’est là que l’obfuscation vient—il des masques ou des réglages de ces paquets et les métadonnées, innocemment faire semblant d’être régulière du trafic internet en passant par le DPI et le pare-feu vérifie, ce qui est particulièrement utile dans les régions avec la plus stricte censure de l’internet.

Presque tous les Vpn sur notre liste en charge cette fonctionnalité, la plupart du temps par la ruse ou protocoles propriétaires. Cependant, PIA offre de dissimulation uniquement via un proxy, le sens qu’il pourrait ne pas être aussi fiables que des solutions entièrement intégrées, et CyberGhost ignore la fonction en même temps. Et bien que l’absence de dissimulation n’est pas nécessairement un deal-breaker, si vous êtes dans un pays où les Vpn sont régulièrement bloqués, votre meilleur pari est de ne pas ressembler à un VPN.

RAM-seuls les serveurs

RAM-seulement les serveurs fonctionnent sans disques durs et de stocker des données uniquement dans la mémoire volatile tout est effacé à chaque redémarrage du serveur. De cette manière, même si un serveur est compromis, il n’y a pas de données de l’utilisateur à être trouvé.

La plupart des services sur notre liste en charge cette fonctionnalité—à l’exception de Protons VPNqui utilise toujours les traditionnelles méthodes de stockage délibérément, affirmant que “RAM-seulement les serveurs VPN offrir aucune vie privée ou des avantages de sécurité plus robuste de chiffrement intégral du disque,” qui est une déclaration audacieuse interrogé par les utilisateurs et les experts en sécurité depuis qu’il y a au moins un undisputable RAM-serveur uniquement avantage: si un serveur est saisi, toutes les données seront effacées lors de l’arrêt, ne laissant aucune preuve matérielle-vous déjà utilisé ce serveur, alors que les données stockées sur un disque dur du serveur, bien que protégé, vous pouvez toujours accéder et—ce qui est extrêmement peu probable mais toujours possible, lié à vous.

Prix

Enfin, il ya la question de l’argent. La règle d’or lorsque l’on parle de Vpn est “payer ou de perdre.” Un VPN gratuit peut sembler attrayant, mais il revient toujours à un coût, telles que des données casquettes, limité d’emplacements de serveur, ou de moins en moins de fonctionnalités. Et c’est seulement la moitié de l’histoire.

Ce qui est plus alarmant, c’est que gratuit Vpn peut payer les factures par la vente ou accidentellement exposervos données. En 2015, Hola VPN honteusement vendu son libre-utilisateurs de la bande passante disponible, permettant un botnet-attaque de style sur 8chan par l’intermédiaire de ces ressources partagées. Et en 2023, SuperVPN non sécurisées de bases de données de fuite de données personnelles de plus de 21 millions d’utilisateurs—les noms, adresses e-mail, Identifiants de l’appareil, et la navigation dans les journaux. C’est à quel point les choses peuvent aller mal avec “libre” Vpn.

Et alors que les services comme les Protons VPN, Windscribe, TunnelBear, et Hotspot Shield offrent généreusement niveaux gratuits et tous ont établi, dur-gagné une réputation qui ils sont peu de risque en vendant les données de l’utilisateur, il y a toujours un hic. Proton VPN offre un nombre réduit d’emplacements de serveur et les limites d’un compte gratuit pour un seul appareil; Hotspot Shield en outre coupe de streaming et de soutien pour les jeux; et Windscribe et TunnelBear s’imposent comme la limite des données sur leurs plans libres.

Le Verdict: Quel Est le Meilleur VPN en 2025 pour la Sécurité?

Donc, comme nous l’avons exploré ce que le chiffrement et les protocoles VPN, comment Vpn de travail en général, et a abordé les caractéristiques les plus importantes, ce qui rend un VPN idéal pour la sécurité?

Pour commencer, un VPN sécurisé devrait offrir de cryptage (AES-256 et ChaCha20 être le meilleur disponible) et une riche sélection de protocoles de garder à l’évolution de vos besoins. Il devrait idéalement inclure une telle clé VPN caractéristiques de sécurité comme un interrupteur qui coupe automatiquement l’arrêt de votre connexion si un tunnel VPN et des gouttes de RAM-uniquement les serveurs d’assurer que des données sont écrites sur un disque dur.

Remarque: Tandis que d’autres aspects tels que la compétence, la stricte pas de journaux politiques, et d’autres caractéristiques brièvement abordés dans cet article de la matière, nous allons plonger dans la vie privée dans le prochain article.

Mais qui Vpn à partir de notre liste de vérifier toutes ces boîtes?

Après avoir creuser par le biais de toutes les fonctionnalités, il est sûr de dire que NordVPN et ExpressVPN systématiquement en tête du peloton avec haut-niveau de la cryptographie, de l’industrie acclamée par des protocoles propriétaires, interrupteur support de la fonction, et la RAM, seuls les serveurs. Mullvad, tout en soutenant seulement OpenVPN et WireGuard protocoles, est la respiration dans leur cou avec l’état-of-the-art de la cryptographie.

VyprVPN, avec son propre Caméléon protocole, mais un peu moins de chiffrement de pointe, est un autre concurrent sérieux pour la sécurité.

Les vpn comme CyberGhost, PIA, et Surfshark sont aussi des choix sûrs, offrant fiabilité, sécurité de tous les jours pour la plupart des utilisateurs.

Alors que d’autres fournisseurs de VPN sont également solides en termes de sécurité et peut être adopté pour les tâches quotidiennes, comme la navigation ou la lecture en streaming, ils sont tous en retard dans une ou plusieurs catégories. Cependant, parmi ceux-ci, Proton VPN mérite une mention honorable. Oui, il manque de RAM-seuls les serveurs, mais il se rattrape avec haut-niveau de la cryptographie, un choix solide de protocoles, fiable interrupteur, et une version gratuite avec un minimum de limitations—il le meilleur VPN gratuit service sur notre liste.

Conclusion

Comme vous l’avez peut-être déjà remarqué, il n’y a pas d’universel “meilleur” VPN—tout dépend de ce que vous avez besoin: vous Êtes à la recherche pour le plus rapide ou le plus privé VPN? Ou qui sait, peut-être vous exécutez une organisation, et en particulier pour le meilleur VPN pour plusieurs appareils? Dans cet article, nous avons couvert un aspect de plusieurs la sécurité et le bon VPN pour vous dépendra de vos priorités et les moyens de vous peser.

Jusqu’à la prochaine, nous allons plonger dans les VPN préoccupations de la vie privée—parce que, tandis que le cryptage est crucial, véritable anonymat est un tout autre défi. Et en attendant, si vous avez aimé cet article, partagez-le sur votre rencontre!