導入

多くの種類のVPN利用できる異なる仕事からプライバシーの保護、リモートアクセスへの接続拠点や自己開催します。 方法を知ることなどが明らかになっ選びを助けに最適なソリューションを提供家庭用ネットワーク、先進用いたセットアッ

このガイドの異なる種類のVPN、その是非に、VPNプロトコルのようにOpenVPN,WireGuard,PPTP、L2TP、IKEv2ではだめです。

主な種類のVPN接続

一つでもVpnである多目的自然使用できる、といった数々の事ができます。 がんの種類のVPN? 以下の速記述をお迎えをご利用の場合.

個人VPN

これは何と言った場合には’VPN’:通常のVPNアプリケーション、電話、ノートパソコン、またはルータを生成する トンネル をサーバーです。 トンネル可能(暗号化すべての交通)または 分割 が可能とのみ一部のアプリケーションを通じて、VPN).

- 使用例: デバイスの保護には、トンネルの混利用します。

- どのような作品 をお客様に接続VPNサーバーの開設にあたり暗号化されたトンネル経路を守ります。

- ためである: ホームユーザー

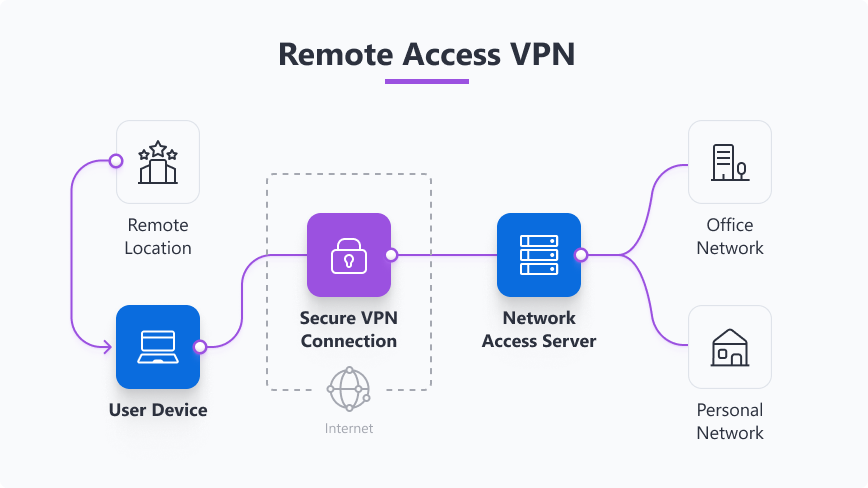

リモートアクセスVPN

リモートアクセスVpnうユーザのプライベートネットワークが存在します。 作業の危険の旅が? リモートアクセスVPNする安全にご所からのパーソナルネットワークです。

- 使用例: ワークからアクセス、個人的ネットワークリモートアクセス。

- その作品 と同様に個人VPN、クライアントのデバイスを認証を暗号化トンネルをVPNサーバーです。

- ためである: 皆様—初心者からプ.

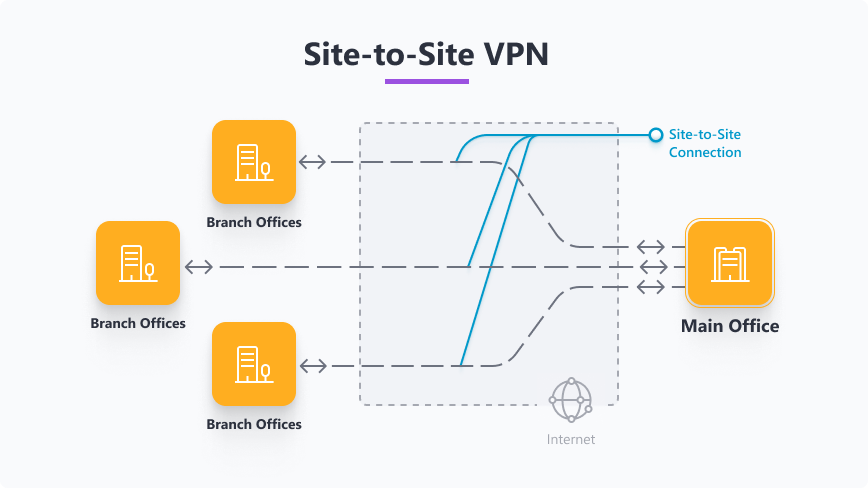

Site-to-site VPN

サイトVpnリンクを二つ以上のネットワークです。 この種類のVPNによって共通的に使用されている事業を確実に接続支店を本部とする。

- 使用例: 事務所を結ぶネットワークを融合させたクラウド及び構内ネットワーク。

- その作品 のルータやルータタイプ専用の VPNゲートウェイ をトンネルの間のネットワーク。

ためである: 企業や団体との複数の拠点

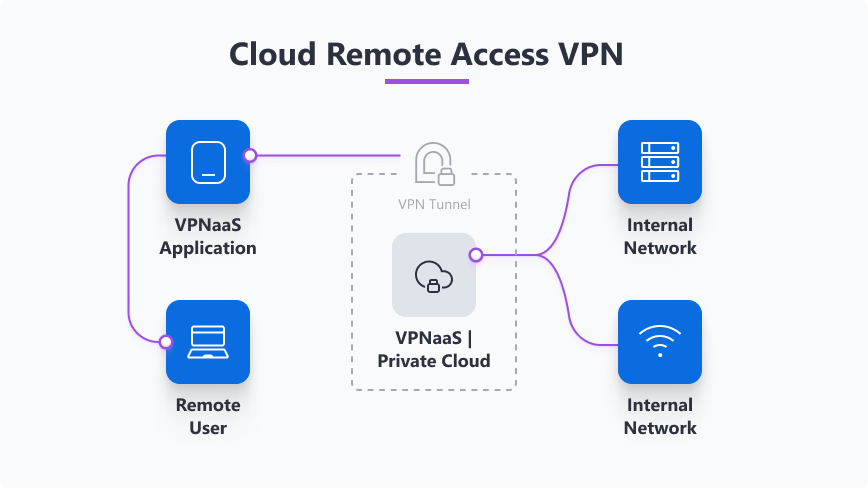

Cloud VPN

クラウドVpnは、’all-in-oneソリューションとして行うサービス(VPNaaS)が非常に簡単に組織を展開しい日陰のセットアップ、スケーリング、メンテナンス-プロバイダまたはクラウドプラットフォーム.

- 使用例: 接続分散チーム、クイックサイトとクラウドのリンク、および団体としたいと管理のリモートアクセスオプションなしで走行自身のゲートウェイ

- どのような作品 をクラウドプロバイダを運VPNゲートウェイ、接続したときにお客様または支部のルータへのゲートウェイ

たか:’ 事業チームを必要とする拡張性、低保守ます。

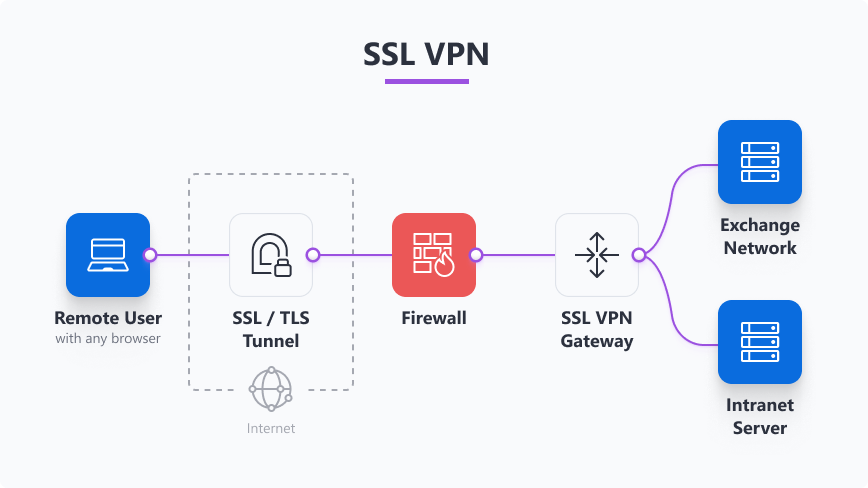

SSL VPN

SSL Vpnアクセスを提供するリモートネットワークの SSL/TLSの技術に 行われることを確保するためのウェブサイト、いずれかを介してポータルやハンドル。 ポータルはwebブラウザで使う必要がないクライアントアプリをいち早くアクセスを内部ウェブ資源です。 トンネルのような通常のVPN ースのアプリケーション(SSL/TLS)に役立つ要な時に必要な 橈、ファイルの共有、またはより広いリモートアクセスを超えたwebアプリとなります。

- 使用例: ブラウザベースのアクセス社内アプリのリモートデスクトップ、web ース等)をサポートしています

- その作品に secure web接続(HTTPSのようなトンネルは特定の用途はます。

たか: 組織の優先もアプリ-レベルのアクセス。

VPNプロトコル説明

まずはこのセクションに簡単な質問に、’VPNプロトコール?’ VPNプロトコルのルールや方法 をVpn仕事です:彼する方法を定義するデバイスの認証暗号化データを送/交通の期待が高まっている. その選択に影響する性能、機器のバッテリー寿命の接続が生き抜けるネットワークの変化からファイアウォールのようにな交通ます。

実際には、このさまざまなプロトコルの動作が一時的に稼動していない実際のネットワーク。 一部のVpnの最適化のための低レイテンシーや高速スループットを持信頼性が装置のスイッチネットワーク。 一部の利用UDP(通常は早くもり が詰まること により制限的なネットワーク)、その他運営上のTCPポート443という通常のHTTPS通とバイパスファイアウォールの

Platform展開: 多くのオペレーティングシステムなどの内蔵のサービスをご利用いただける複数のプロトコルに、フルストに追加します。 ルータや企業のゲートウェイが特定のプロトコル、お好みによって異なり、端て受け入れます。

業務内容も物: プロトコルが異なり、どのように認証用 証明書の対キーは、どのように取り扱われる NAT/フォーカストラバーサルファイアウォール、ポートを採用しています。 これらの違いの影響が設定手順ルータやサーバーや彼らはなぜかVpnをご用意プロトコルのセレクタのアプリに合わせたネットワーク装置です。

経験則: 利用には、現代的なも対応プロトコルによるデフォルトとスイッチがいる場合に限り、特定の理由—互換性のために、バイパスブポートが必要であれば特別なルーティングです。 テストカップルのオプションのための高速性と安定及びクライアントとサーバのソフトウェアの更新が適時に安全保障問題を修正

種類のVPNプロトコル

一部のプロトコルなどの設定PPTP、L2TP、高齢でもサポートされて多くの遺産。 新しいもの—ようなWireGuard、OpenVPNを構築し、IKEv2に重点を置いた速度、セキュリティ、モバイル過去最高を更新いたしました。■ ましょうらいこれらの異なる種類のVPNプロトコル

PPTP

非常に古いものとする。 PPTPのVPNプロトコルに登場したのは1990年代半ばには、Microsoft社の推進するのではなく、広く、統合で多くのレガシー os以上のルーター. ので、よろしくVPNとPPTPの古代デバイスおよび一部の遺産企業。 一部の旧式のトも走れるようになってきたPPTPサーバのインスタンスがPPTP暗号化無理な力を加えないでください、プロトコルには多くの既知の脆弱性があります。 を回避するために何をするにも必要 不プライバシー.

L2TP/IPsec

のL2TP VPNプロトコルそのものた後、登録済み[説明][ノート]IPsecで、共通の基準は、1990年代後半から2000年代央にかけての追加の暗号化にVPNへの期待が高まっている. で幅広く対応全デスクトップおよびモバイルOs、多くのルーターで人気のデフォルトベンダー。 このようPPTPが遅くなることによりダブル封止とが遮断による厳正なファイアウォールで通常使用されていますが互換性の事項のものの性能ん重要です。

OpenVPN

OpenVPNた2000年代初頭またはオープンソースの選択、設定可能なVpn. どこでも使われるものだから消費者VPNサービス、セルフホスティングされたOpenVPNサーバーのセットアップ、事業家の多くのルーター. OpenVPNには、強力な暗号化やフレキシブル(柔軟に対応し TCP/UDPで カスタムのポート)で通常はクライアントまたはconfigファイルなので少し手できます。

IKEv2/IPsec

はIKEv2のVPNプロトコル(ペIPsec)の標準化された2000年代半ばにかけの評価額は回復のため—取り扱いネットワーク(Wi-Fi⇄モバイルデータ)です。 その共通の選択のためのモバイルデバイスと企業のリモートアクセス。 で素早く安全に携帯電話やタブレットでもたびたびに組込みOs、簡素化の展開のためのモバイル初のユーザーまたは管理します。

WireGuard

のWireGuard VPNプロトコルの新規評を牽引2010年代後半を目途にされたLinuxカーネル周辺には、2020年 このためのシンプルさと迅速に現代暗号通信を提案している。 そのため、多くの事業者に提供すWireGuardやつしろやき)とも呼ばれWireGuard VPNサーバーのインスタンスに VPSes 家。 この優れたホームユーザーの自己主催構築することが可能な、全機能の小さなコードベース。

いるVPNプロトコルが最良でしょうか。 よう素早くそれらを比較する側の通りです。

VPNプロトコル比較

| Protocol | Pros | Cons | Typical use |

|---|---|---|---|

| PPTP | ✅ Very easy to set up ✅ Built into many legacy OSes and routers | ❌ Weak, outdated encryption ❌ Many known vulnerabilities | Legacy devices, compatibility-only scenarios |

| L2TP | ✅ Broad platform support ✅ More secure than PPTP | ❌ Double encapsulation can slow speeds ❌ Sometimes blocked by firewalls | Older devices and vendor-default setups where compatibility matters |

| OpenVPN | ✅ Strong encryption ✅ Highly configurable | ❌ Heavier setup ❌ Can be slower than modern options | Self-hosted servers, business appliances, broad compatibility needs |

| IKEv2 | ✅ Excellent mobile resilience (reconnects fast) ✅ Often built into OSes | ❌ Less flexible for complex routing ❌ Certificate/SA management can add overhead | Mobile-first users, corporate remote access, managed environments |

| WireGuard | ✅ Very fast ✅ Strong encryption ✅ Easy to audit and maintain | ❌ Newer (but widely adopted) ❌ Some enterprise features still evolving | Home users, VPS/self-hosted servers, performance-focused setups |

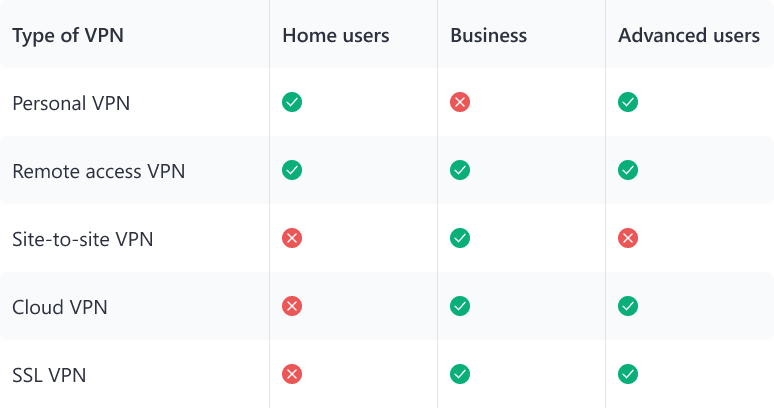

るVPNをタイプすべきではありません。●

お好みのタイプ、プロトコルは初のすべてを決定します。 異なる種類のVPN接続を解決異なる問題—プライバシー、イーサネットワーク、またはリモートアクセスもを中心に必要なものは、その選択議定書を支援することを利用する。

ホームユーザー

が必要な場合は、VPNのためのリモートアクセスへのリンクとホームネットワークが離れていたりだけのシンプルなVPNクライアントのためのプライバシーを使用しない-logプロバイダには、既製のアプリに対応しWireGuard、OpenVPN—することを目的として、リストのVPNセキュリティプロトコル. 選択WireGuardしたい場合の簡素化-迅速化、OpenVPNが必要な場合は、バトルプロトコルとして、幅広いデバイスに対応しています。

希望の場合は保護デバイス毎に設定など、VPN接続でスマートテレビやゲーム機にはならない個人設.

Quick tip: チェルの記事 の設定方法はVPN家庭 用ください。

事業

企業が得る必要があり、常設サイトからの接続拠点間ではSSL Vpnセキュアリモート社員です。 したい場合に速く展開減gateway維持、Vpnクラウド共通の選択、配布します。

評価のWireGuard対OpenVPNトレードオフのための性能や管理機能は、重量クラウド営利便性に対し、家の前に決定します。

先進的なユーザー

したい場合は完全に制御カスタムルーティング、セルフホスティングされたサーバー、またはプライベートクラウドアクセスできる独自のOpenVPNやWireGuardサーバー上のVPS, NAS、 Raspberry Pi. WireGuardは性能を重視した低天井用いたセットアッ OpenVPNテconfigurabilityを広げます。

場合は特定の互換性のニーズ、L2TP、またはIKEv2のものを避けるPPTPない限り、ついに真に残しました。

異なる種類のVPN索比較

| Type of VPN | VPN protocols | Recommended use | Security | Speed | Ease of setup |

|---|---|---|---|---|---|

| Personal VPN | ✅ WireGuard ✅ OpenVPN ✅ IKEv2 ✅ L2TP ✅ PPTP | Protect phones, PCs, tablets | ➞ WireGuard, OpenVPN, IKEv2—high ➞ L2TP—medium ➞ PPTP—low | ➞ WireGuard—excellent ➞ OpenVPN, IKEv2, PPTP—good ➞ L2TP —moderate | Easy |

| Remote access VPN | ✅ WireGuard ✅ OpenVPN ✅ IKEv2 ✅ L2TP ✅ PPTP | Remote workers, travel access | ➞ WireGuard, OpenVPN, IKEv2—high ➞ L2TP—medium ➞ PPTP—low | ➞ WireGuard—excellent ➞ OpenVPN, IKEv2, PPTP—good ➞ L2TP—moderate | Easy (via client) to moderate (manual) |

| Site-to-site VPN | ✅ WireGuard ✅ OpenVPN ✅ IKEv2 ✅ L2TP | Connect branch offices, permanent network links | ➞ WireGuard, OpenVPN, IKEv2—high ➞ L2TP—medium | ➞ WireGuard—excellent ➞ OpenVPN, IKEv2—good ➞ L2TP—moderate | Moderate to advanced, depending on gateway config |

| Cloud VPN | ✅ WireGuard ✅ OpenVPN ✅ IKEv2 | Scalable remote access for teams, cloud links | High | ➞ WireGuard—excellent ➞ OpenVPN, IKEv2—good | Very easy (managed service) |

| SSL VPN | ✅ SSL/TLS | App- or browser-level access to internal resources | High | Good | Easy to moderate, depending on appliance |

異なる種類のVPN説

しか正確にどのように多くの種類のVPNが存在してみましたカバーの主な種類のVPN接続でないことを示しています。 個人およびリモートアクセスVpnのベースを日常のプライバシー、ホームユーザサイトは、SSL Vpnするためには、どのような事業を必要とするカスタムセットの、クラウドVpnの追加と拡張性オプションのためのチームを組織した高速ロールアウトせずに走行です。

プロトコルのようなWireGuard、OpenVPNの良識ある選択肢を安全に、高速に接続します。 IKEv2のリーズナブルなオプションのためのモバイル初のユーザーと企業のリモートアクセス。 同時に、L2TP、PPTPいよレガシィギアや制の具体的なニーズに応じて、L2TP付は、一般的に安全でより遅くな現代のプロトコルでは、PPTPると考えられる陳腐化します。

理解の違いを助けを選ミックス:シンプルな保護を家庭に強いモバイルアクセス、またはフルネットワークをネットワークセキュリティ

いましたかのように? 知らせ—共有でsocials!

FAQs

の異なる種類のVPNプロトコール?

共通のVPNプロトコルなどの設定PPTP、L2TP、OpenVPN,WireGuard、IKEv2. などが異なる速度、セキュリティ、互換性—WireGuard、OpenVPNを最もお勧めです。

るVPNプロトコルの最も安全ですか。

安全保障により構成が、現代のプロトコル(WireGuard,OpenVPN、IKEv2されることを確保が実施します。 を避けるPPTPのために機密データが多く、ゆったりと長い時代遅れとして知られる安全保障脆弱性があります。

はWireGuardよOpenVPN?

WireGuardは、通常より速く、簡単になる監査には、OpenVPN残高度な設定と対応の多くの遺産を用いたセットアッ ほとんどの家庭や現代ビジネス利用WireGuard優れた。 することができるのでOpenVPNが必要な場合はより広い互換性または特定の遺産です。