Introducción

Las vpn son el rey de la globalización. Que ir más allá de los hoteles de vuelos internacionales, e incluso de extranjeros cocina manchas alrededor de la esquina por lo que le permite navegar por internet desde casi cualquier parte del mundo sin tener que bajar el sofá.

VPNs tienen significativamente disminuido nuestras vidas por la apertura de oportunidades para el acceso bloqueado o geo-restringido contenido, eludir los firewalls, proteger nuestros datos y privacidad mientras navega por internet, e incluso solucionar problemas de conexión en algunos casos. Pero con tantos jugadores en el mercado, ¿cómo elegir el correcto? Bien, para responder a esta pregunta, vamos a comparar el 12 de seleccionar los servicios de VPN basada en la seguridad, la privacidad y el rendimiento.

En este artículo, vamos a explicar cómo Vpn trabajo, ir a través de las principales funciones de VPN, y determinar cuál puede ser coronado como el mejor VPN en el año 2025 para la seguridad. Intrigado todavía? Vamos a por ello!

Cómo Vpn De Trabajo: Conceptos Básicos

Esto puede venir como una sorpresa, pero hagas lo que hagas en internet sin utilizar una VPN, su proveedor de servicios de internet (ISP) lo sabe. Ellos ven la mayor parte de su actividad en internet, registro de dominios de visita (sí, incluso en modo de incógnito), controlar el tiempo que pasan en ellos, controlar la cantidad de datos que utilice, y el registro de su estado general de sus hábitos de navegación.

Incluso si no pueden leer las páginas exactas sitios HTTPS, que todavía puede ver los sitios web de acceso, gracias a las consultas DNS y el Nombre del Servidor de Indicación (SNI) de la información.

Luego están los administradores del sitio web que puede ver su dirección IP, navegador de detalles, y a veces su ubicación aproximada. ¿Cómo la ven? Pueden utilizar cookies y otros métodos de seguimiento, para supervisar sus acciones en sus sitios. Y si usted cree eliminar las cookies que usted privada—lejos de ello. Navegador de huellas todavía podría seguirte.

Por último, mientras que usted está visitando no HTTPS recursos, sus datos permanecen sin cifrar y pueden ser interceptados por otros usuarios curiosos o—lo que es peor—a los chicos malos con mala intención.

Creo que has cogido ya me entiendes—el uso de una VPN ahorra este dolor de cabeza por la protección de su conexión y la ocultación de su actividad de nadie sino a ti mismo. Bueno, a menos que haya alguien mirando la pantalla detrás de su espalda.

¿Qué Sucede Cuando Se Conecta

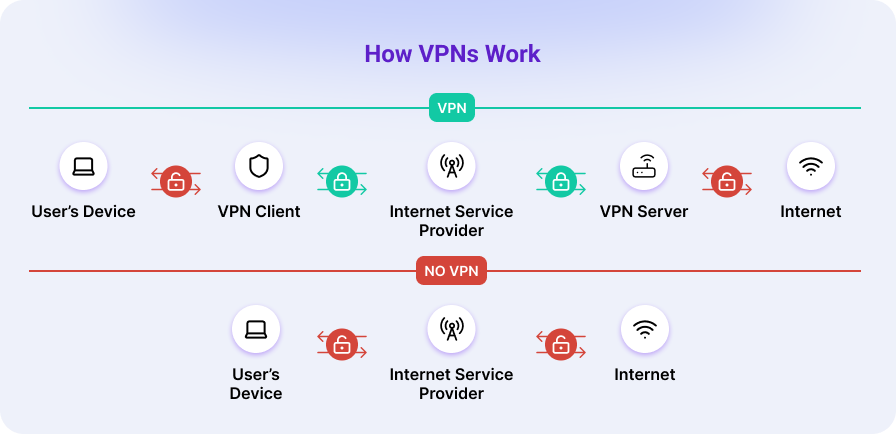

Así, lo que sucede detrás de las escenas cuando llegue al Conectar el botón de su aplicación VPN? Para ponerlo simple, el cliente VPN envuelve el flujo de datos desde su computadora y se enruta a través de un túnel cifrado, de enmascarar su dirección IP, para hacer que los sitios web que usted visita creer que te estás conectando desde el servidor VPN de la ubicación del lugar de su real.

Vamos a visualizar el proceso:

- Conexión: una Vez que inicie la aplicación y pulsa Conectarel dispositivo controla todos los de su tráfico de descuento para el cliente de VPN, que establece un túnel (conexión segura) con un servidor VPN.

- Cifrado:el Siguiente, que codifica los datos enviados desde el dispositivo de cifrado de texto (lectura de datos) en texto cifrado—ilegible y indescifrable (o casi indescifrable) mumbo-jumbo.

- El enrutamiento de los datos: una Vez cifrado, los datos se envían a través de ese túnel a través de su ISP—que sólo ve—ciphertext directamente con el servidor VPN.

- Descifrado: por último, en el otro extremo, los datos se desbloqueado (o no codificado) para que el sitio web o servicio que usted está conectando a leerlo. El servidor VPN reemplaza la dirección IP real con su propia y sólo se descifra la parte protegida por el túnel VPN antes de enviar su solicitud a la página web.

Omitir el cliente VPN y el túnel, y su dispositivo solicitudes de viajes a través de su ISP en la vista. Los isp (y cualquiera que lo vea) puede ver los sitios que visita y su dirección IP real, haciendo la navegación mucho menos privada.

El cifrado

Criptografía—específicamente, en el cifrado es el secreto de la salsa dentro de Vpn que ayuda a mantener sus datos privados. Transforma tus datos legibles en una mezcla de revueltos código que sólo aquellos con la tecla derecha, se puede descifrar, asegurando que sus datos se mantiene confidencial y segura, tanto en el envío de un correo electrónico, navegar por la web, o de compras en línea.

Hay dos modalidades principales aquí:

- Cifrado simétrico: Utiliza una llave para ambos bloqueo y desbloqueo de sus datos.

- El cifrado asimétrico: Funciona con un par de claves (pública y privada) y se utiliza principalmente durante el intercambio de claves de proceso, asegurando que incluso si una clave se presenta interceptado, sus datos permanecen seguros.

Ahora, ¿cuáles son la clave de encriptación VPN tipos? Básicamente, todos los VPN (o túnel) protocolos de hacer uso de uno de los dos estándares de encriptación:

- AES (Advanced Encryption Standard): grado Militar, cifrado de bloque de cifrado introducido en 2001, el más popular de los dos y adoptado por el gobierno de los estados UNIDOS, entre otros.

- ChaCha20: Introducido en 2014, ChaCha20 es un cifrado de flujo que ofrece un nivel de seguridad muy elevado. Es generalmente más rápido, funciona mejor en sistemas embebidos y en las plataformas móviles, y se utiliza principalmente en WireGuard y modernos protocolos propietarios.

Los protocolos VPN, explicó

Un protocolo VPN puede ser descrito como un conjunto de reglas que determinan cómo sus datos son encriptados y transmitidos. Funciona mediante la encapsulación, la envoltura de los paquetes de datos dentro de otros paquetes para ayudarles a colarse a través de la red de túneles sin ser detectado.

No todos los protocolos son los mismos, y como la mayoría de cosas en la vida, no se puede tener todo. Algunos protocolos son más rápidos y ofrecen un mejor rendimiento en dispositivos móviles, mientras que otros son más seguras y fiables. Así que, vamos finalmente a nombre de ellos:

OpenVPN

Creado por James Yonan como un proyecto paralelo, debido a la desconfianza de los proveedores de internet de los países con ‘profundamente que no son de fiar las prácticas de seguridad’ en 2001, OpenVPN se ha convertido rápidamente en el más popular, segura y ampliamente apoyado protocolo VPN. Se utiliza la industria de oro estándar de cifrado AES-256—y aún vive por el fundador de la regla.

Lo que es más, OpenVPN es de código abierto, y su código es auditado regularmente por expertos de todo el mundo, que no deja espacio para la duda en su nivel de seguridad.

WireGuard

Introducido en el año 2018, WireGuard fue creado por ZX2C4 (o Jason A. Donenfeld, como se le conoce entre los no-geeks). La idea principal detrás de WireGuard fue para elaborar un protocolo que sería más ligero y más rápido que IPsec (tenga paciencia conmigo, vamos a llegar pronto a ella) y más eficientes que los de OpenVPN. Esto fue logrado por el ‘recorte de la grasa’ de la base de código y el empleo de ChaCha20 de cifrado, que está optimizado para la velocidad—especialmente en dispositivos móviles, que no admite la aceleración por hardware AES.

Al mismo tiempo, también es de código abierto y no comprometen la seguridad, lo que hace que WireGuard no sólo más rápido que OpenVPN pero igual de seguro, y es por eso que su adopción está creciendo rápidamente.

IKEv2/IPsec

IKEv2 (Intercambio de Claves de Internet versión 2) se refiere a menudo como IKEv2/IPsec ya que sólo puede ser implementado con otro protocolo VPN—IPsec (Internet Protocol Security), que fue introducido en la década de 1990. IKEv2 sí mismo, sin embargo, fue liberado a mediados de la década de 2000, y a pesar de una más compleja la instalación y voluminoso codebase que tanto OpenVPN y WireGuard, es considerado uno de los mejores protocolos de VPN para dispositivos móviles. Rápidamente se vuelve a conectar cuando se cambia entre conexión Wi-Fi y de datos móviles, mientras que la entrega de alto nivel de seguridad, lo que es una de las favoritas para los pegados a sus teléfonos.

Dicho esto, puede ser complicado de configurar en ciertos ambientes, y no todos los proveedores son como una opción.

Por último, hay protocolos propietarios (más sobre ellos más adelante en el artículo) que se mejoran los existentes y son únicos para cada proveedor de VPN, de modo que usted no encontrará fuera de esos ecosistemas.

Protocolos de túnel tabla de comparación

| Protocol | Type | Popularity | Encryption strength | Speed | Compatibility | Use case | Pros/cons |

|---|---|---|---|---|---|---|---|

| OpenVPN | Open-source | Very high | Strong (AES-256) | Moderate | Cross-platform | General use, privacy-focused |

|

| WireGuard | Open-source | Rapidly growing | Strong (ChaCha20) | Very fast | Cross-platform | High-speed needs, mobile users, streaming, gaming |

|

| IKEv2/IPsec | Open standard | High | Strong (AES-256) | Fast | Mobile-friendly | Mobile devices, unstable networks |

|

| NordLynx | Proprietary (NordVPN) | High | Strong (ChaCha20) | Very fast | Cross-platform | High-speed needs, privacy-focused |

|

| Lightway | Proprietary (ExpressVPN) | High | Strong (AES-256) | Very fast | Cross-platform | Speed and simplicity |

|

| Stealth | Proprietary (various VPNs) | Moderate | Strong (AES-256) | Moderate | Cross-platform | Bypassing censorship, deep packet inspection (DPI) evasion |

|

| Chameleon | Proprietary (VyprVPN) | Moderate | Strong (AES-256) | Moderate | Cross-platform | Bypassing VPN blocks, maintaining speed |

|

| Hydra | Proprietary (Hotspot Shield) | Moderate | Strong (AES-256) | Very fast | Cross-platform | Streaming, gaming, high-speed browsing |

|

| Mimic | Proprietary (Norton) | Low | Strong (AES-256) | Moderate | Cross-platform | Bypassing DPI and VPN restrictions |

|

La Mejor Vpn en el 2025: característica por Característica de Comparación

Usted puede haber notado ya que la Vpn se cortan a partir de diferentes paños de cocina y ofrecen diferentes características y capacidades. El servicio que vamos a utilizar tiene que proporcionar todas las funciones requeridas para el caso de uso. Por ejemplo, puede dar prioridad a la velocidad de la seguridad o estabilidad en el rendimiento, y viceversa.

Dicho esto, es hora de que conozca a nuestros contendientes. Hemos recolectado cuidadosamente 12 Vpn que siempre se encuentran entre los más populares y valorados los servicios en las revisiones independientes y los de la industria. Sin embargo, en este artículo nos centramos en la seguridad, ¿recuerdas? Para obtener una imagen completa, asegúrese de ver nuestros otros artículos, donde vamos en busca de la mejor VPN para la privacidad, tocar algunos únicas funciones de VPN, y prueba de cada uno de rendimiento de la VPN.

Así que, es su VPN realmente tan seguro como que dice, o podría derramar secretos a Gran Hermano? Echemos un vistazo más de cerca a lo que cada uno de VPN trae a la mesa.

| VPN service | Jurisdiction | No-logs policy | Servers & speed | Protocols | Cryptography | Kill switch | DNS leak protection | Split tunneling | Multi-hop | Obfuscation | RAM-only servers | Price |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Proton VPN | Switzerland | Yes, audited | 11k+ servers; 117 countries; up to 10 Gbps | OpenVPN, WireGuard, IKEv2, Stealth | AES-256/ChaCha20; 4096-bit RSA; HMAC-SHA384; FS: Yes | Yes | Yes | Yes | Yes | Yes (over the Stealth protocol) | No | Free (limited) Premium plans start at $4.49/month |

| NordVPN | Panama (owned by U.S.-based parent company) | Yes, audited | 7k+ servers; 118 countries; up to 10 Gbps | OpenVPN, IKEv2, NordLynx (proprietary), NordWhisper (proprietary) | AES-256/ChaCha20; 4096-bit DH; SHA384/SHA512; FS: Yes | Yes | Yes | Yes | Yes | Yes | Yes | From $3.09/month |

| ExpressVPN | British Virgin Islands (owned by UK-based parent company) | Yes, audited | 3k+ servers; 105 countries; up to 10 Gbps | OpenVPN, IKEv2, Lightway (proprietary) | AES-256/ChaCha20; 4096-bit RSA; SHA512; FS: Yes | Yes | Yes | Yes | No | Yes | Yes | From $4.99/month |

| Surfshark | The Netherlands (owned by U.S.-based parent company) | Yes, audited | 3.2k+ servers; 100 countries; up to 10 Gbps | OpenVPN, WireGuard, IKEv2 | AES-256/ChaCha20; 2048-bit RSA; SHA512; FS: Yes | Yes | Yes | Yes | Yes | Yes | Yes | From $1.99/month |

| CyberGhost | Romania (owned by U.S.-based parent company) | Yes, audited | 9k+ servers; 100 countries; up to 10 Gbps | OpenVPN, WireGuard,IKEv2 | AES-256/ChaCha20; RSA-4096; SHA256; FS: Yes | Yes | Yes | Yes (Android only) | No | No | Yes | From $2.03/month |

| VyprVPN | USA | Yes, audited | 700+; 63 countries | OpenVPN, WireGuard, IPsec (IKEv2), Chameleon (proprietary) | AES-256/ChaCha20; 2048-bit RSA; SHA256; FS: Yes | Yes | Yes | Yes | No | Yes (with the Chameleon protocol) | Yes | From $3/month |

| Private Internet Access (PIA) | USA (owned by U.S.-based parent company) | Yes, audited | 16k+ servers; 91 countries; up to 10 Gbps | OpenVPN, WireGuard, IPsec | AES-128/AES-256/ChaCha20; 4096-bit RSA; SHA1/SHA256; FS: Yes | Yes | Yes | Yes | Yes | Yes (via proxy) | Yes | From $1.98/month |

| Windscribe | Canada | Yes, not audited | 69 countries; up to 10 Gbps | OpenVPN, WireGuard, IKEv2, Stealth, WStunnel (proprietary) | AES-256/ChaCha20; 4096-bit RSA; SHA512; FS: Yes | No (uses Windscribe Firewall) | Yes | Yes | Yes | Yes (over the Stealth and WStunnel protocols) | Yes | Free (limited) Premium plans start at $1/location/month |

| TunnelBear | Canada (owned by U.S.-based parent company) | Yes, not audited | 8k+ servers; 46 countries | OpenVPN, WireGuard, IKEv2 | AES-256/ChaCha20; 2048–4096-bit DH; Varied; FS: Yes | Yes | Yes | Yes | No | Yes (GhostBear) | No | Free (limited) Premium plans start at $3.33/month |

| Hotspot Shield | USA | Yes, audited | 1.8k+ servers; 85 countries; up to 1 Gbps | WireGuard, IPsec (IKEv2), Hydra (proprietary) | AES-128/AES-256; 2048-bit RSA/ECDHE; N/A; FS: Yes | Yes | Yes | Yes | No | Yes (only with Hydra) | No | Free (limited) The premium plan starts at $6.66/month |

| Norton VPN | USA | Yes, audited | 2.8k+ servers; 29 countries | OpenVPN, WireGuard, IPsec (IKEv2), Mimic (proprietary) | AES-256/ChaCha20; Unknown; N/A; FS: No | Yes (excluding iOS) | Yes | Yes (excluding iOS and macOS) | No | Yes (Mimic only) | No | From $3.33/month |

| Mullvad VPN | Sweden | Yes, audited | 600+ servers; 49 countries; up to 10 Gbps | OpenVPN, WireGuard | AES-256/ChaCha20; 4096-bit DH; 4096-bit RSA w/ SHA512; FS: Yes | Yes | Yes | Yes | Yes | Yes | Yes | €5/month |

Lo que hace esta comparación nos muestran? Let’s break it down.

Jurisdicción

Materia de jurisdicción debido a que cuando una VPN llama a la casa puede afectar a la forma en que los datos se trata—nos guste o no, los proveedores de VPN tienen que obedecer los datos locales sobre las leyes de retención. Si usted planea usar un VPN, es decir, para la transmisión, y no le importa compartir con el gobierno donde su proveedor de VPN tiene su sede, no hay nada de que preocuparse. Pero si usted estaba esperando para algunos de navegación privada, vale la pena estudiar esta cuestión en primer lugar.

Protones VPN (Suiza), NordVPN (Panamá), ExpressVPN (Islas Vírgenes Británicas), y CyberGhost (Rumania) todos operan desde países que no obligan a las empresas a registro o pasar datos de un usuario y no están ligados por la inteligencia-los acuerdos de reparto (al menos que sepamos nosotros, no). Dicho esto, mantener un ojo en Suiza—desde Marzo de 2025, ha sido el pesaje de las enmiendas a la vigilancia de las leyes que podría requerir que los proveedores de VPN para recoger y almacenar datos de usuario y cooperar con las solicitudes de los gobiernos. Está lejos de ser ciertos estos cambios va a pasar, pero considérate advertido.

Los países Bajos (Surfshark) y Suecia (Mullvad) también tienen una sólida política de protección de datos, pero los países Bajos es parte de los Nueve Ojos de la alianza, y Suecia es parte de la red más grande llamado el Catorce de los Ojos.

Y luego están los estados UNIDOSbasado en VyprVPN, PIA, Hotspot Shield, y Norton VPN, junto con Windscribe y TunnelBear, con sede en Canadá, donde la vigilancia de las leyes puede ser incluso un poco más intrusivo.

Sin embargo, no es así de simple…

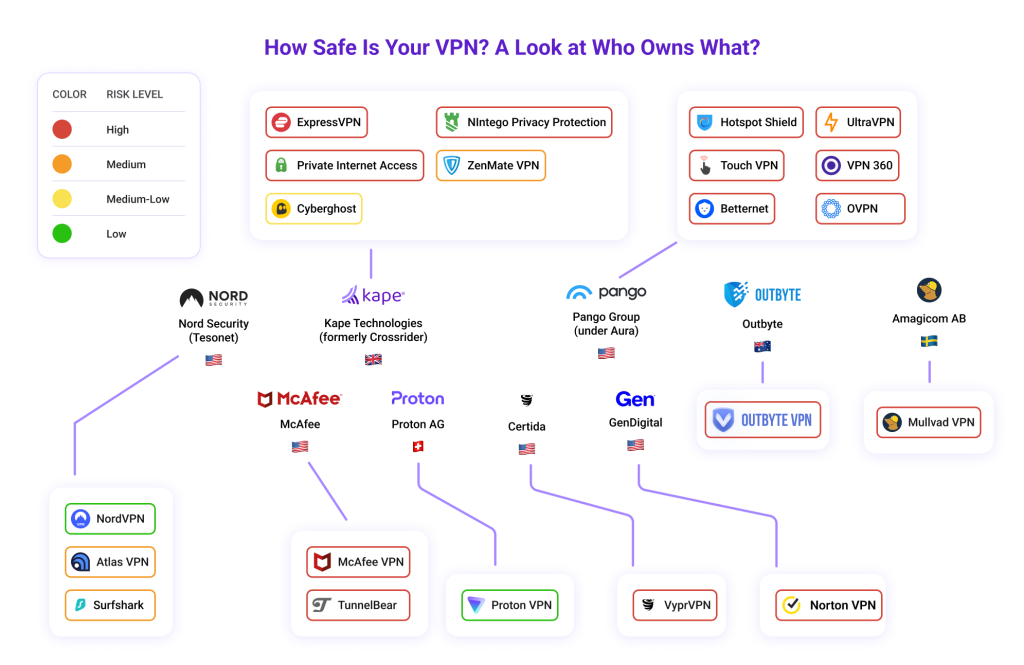

Quién es dueño de su VPN?

Servicios de VPN no son tan independientes como usted puede pensar. Muchos son pequeñas obstrucciones en las ruedas grandes. Así, es conveniente saber que los padres de la compañía es propietaria de su VPN para determinar la verdadera naturaleza de sus datos de almacenamiento de políticas.

Por ejemplo, si un padre de la compañía está bajo la jurisdicción de un Cinco/Nueve/Catorce Ojos país, los datos del usuario podrían ser entregado al gobierno, incluso si el VPN del servicio de reclamaciones tendrá su sede en las Islas Vírgenes Británicas o Panamá.

Windscribe y Mullvad son los únicos servicios en esta lista es propiedad exclusiva de sus fundadores y empleados. Sin embargo, Protones VPN, VyprVPN, y Norton VPN no comparten la hermana de los servicios de VPN en virtud de sus empresas matrices. TunnelBear también pasa como un servicio de VPN debajo de McAfee desde el McAfee VPN es un fork de TunnelBear.

No-política de logs

Una estricta no-registros de política significa que el proveedor de VPN no recoger o almacenar sus actividades en línea, de modo que incluso si un servidor VPN es decomisados o su proveedor de VPN está muy bien pidió a la mano sobre el gobierno, no van a encontrar nada allí. Es muy importante si usted está buscando un confiable VPN y la privacidad no es una palabra vacía para usted.

La mayoría de nuestros candidatos—Protón VPN, NordVPN, ExpressVPN, Surfshark, CyberGhost, VyprVPN, PIA, Hotspot Shield, Norton VPN, y Mullvad—no solo afirman haber una estricta no-política de logs (¿quién no?), pero van un paso más allá y con auditorías independientes.

Por otro lado, Windscribe y TunnelBear no han sido auditados, lo que podría dejar a algunos de ustedes preguntándose si son tan olvidadizo como dicen. Si mantener un perfil bajo es su atasco, un comprobado que no-registros de la política es una necesidad.

Para un análisis más detallado, asegúrese de echa un vistazo al siguiente artículo de la serie, donde nos vamos a clasificar a través de las características de privacidad de las redes privadas virtuales, incluyendo su registro de directivas, y asomándose a conocidos incidentes para confirmar o refutar sus afirmaciones.

Número de servidores y su velocidad

Este es bastante obvio—la mayor red del servidor, el más ubicaciones están disponibles para usted, y cuanto mayor es la velocidad, más rápida será la conexión. En la parte superior de que, al tener más servidores generalmente significa más capacidad y por lo tanto, menos congestión. Alguna vez trató de exprimir a través de un abarrotado metro? A continuación, usted sabe a qué me refiero.

NordVPN, Protones VPN, CyberGhost, Surfshark, ExpressVPN, y PIA tienen grandes redes, que le da un montón de lugares para elegir. Además, todos ellos proporcionan servidores con conexiones de 10 Gbps, que actualmente son consideradas como el más rápido.

TunnelBear y Norton VPN puede parecer corto en los países disponibles, pero que compensarlo con un sólido número de servidores. Mullvad, Hotspot Shield, Windscribe, y VyprVPN ofrecer más ubicaciones de servidor, pero tienen redes más pequeñas.

Pero no menos significa peor? No necesariamente. En resumen, mientras que una red más grande a menudo significa más opciones y el potencial de velocidad, la calidad y la ubicación del servidor son igualmente importantes.

Protocolos de VPN

Casi todos los de la Vpn en nuestra lista de apoyo de los tres principales protocolos, que son (en caso de que la olvide) OpenVPN, WireGuard, y IKEv2. Las únicas excepciones son Hotspot Shield, que no admite el OpenVPN, pero compensa con su propia Hydra protocolo, y Mullvad VPN, que no tiene IKEv2 opción.

Hablando de protocolos propietarios:

- NordVPN rollos NordLynx, un propietario de giro en WireGuard que apunta a aumentar la privacidad sin sacrificar la velocidad, y NordWhisper, que está diseñado para evitar la restrictivo de las redes.

- ExpressVPN ofrece Lightway, que es considerado uno de los más rápidos (si no la más rápida) protocolos de allí, al menos por la Guía de Tom.

Mientras tanto, VyprVPN se basa en Camaleón, Windscribe ha WStunnel, y Norton VPN vitrinas de Imitar, todo lo cual complica su tráfico de VPN para que se vea comunes, como los datos de HTTPS.

La criptografía

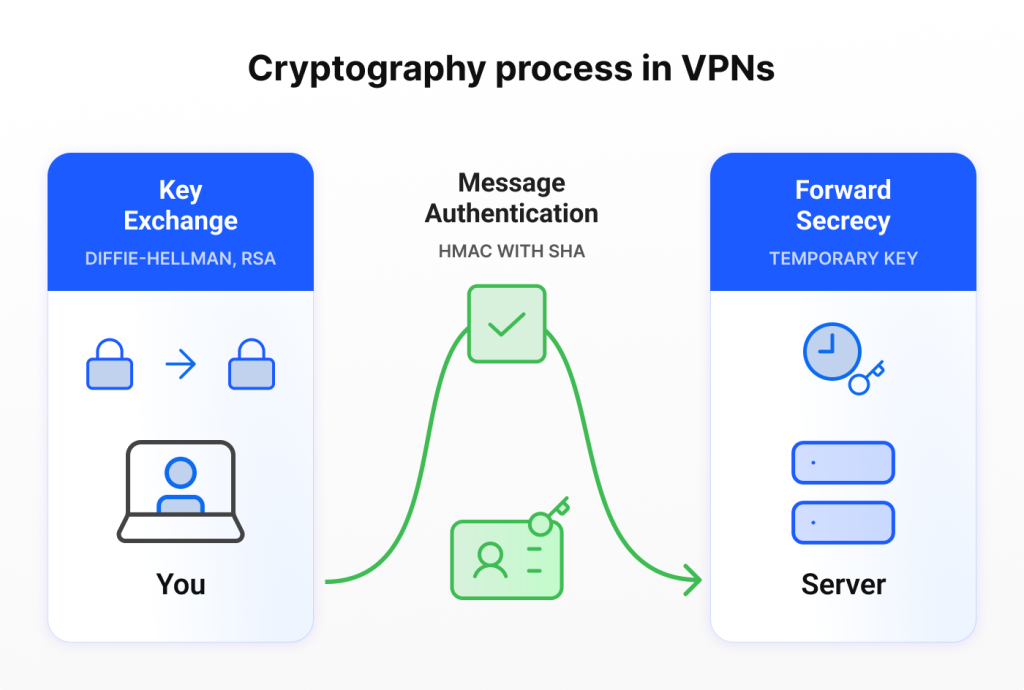

La criptografía es una de esas VPN características de seguridad que no debemos pasar por alto. Se convierte sus datos en un código que sólo usted (o alguien de con la tecla derecha) se puede desbloquear. Aquí son sus principales componentes menos de cifrado, que ya he explicado antes:

- Intercambio de claves: Permite que el dispositivo y el servidor VPN para acordar una clave privada para evitar que se man-in-the-middle ataques. DH (Diffie-Hellman) crea un secreto compartido sin enviarlo a través de la red, mientras que el RSA (Rivest-Shamir-Adleman) utiliza una clave pública y clave privada pareja.

- Mensaje de autenticación: Utiliza técnicas como HMAC con SHA que comprobar cada paquete para comprobar que lo que sale de su dispositivo es exactamente lo que llega a su destino y los datos no ha sido alterado a lo largo del camino.

- Confidencialidad directa (confidencialidad directa perfecta/FS): Crea temporal claves privadas entre los dispositivos de usuario y los servidores VPN para asegurarse de que incluso si alguien obtiene su clave de cifrado en el futuro, que todavía no puede acceder a su pasado sesiones.

Protones VPN, NordVPN, ExpressVPN, Mullvad, y Windscribe oferta de Fort Knox-nivel de protección, el bloqueo de sus datos con las últimas normas de seguridad. PIA, CyberGhost, TunnelBear, VyprVPN, Surfshark, y Hotspot Shield proporcionar seguridad confiable que es más que suficiente para un uso cotidiano. Luego hay Norton VPN, la cual proporciona menos transparencia acerca de sus características de la criptografía, dejando un poco que desear.

Interruptor de la matanza

La mayoría de las Vpn son diseñados para ser estable…hasta que no lo somos. Un túnel VPN puede caer por un número de razones, como errático Wi-Fi, redes de conmutación, sobrecarga del servidor, la configuración del cortafuegos—nombre de ella. Y cuando cae, cae el telón, y sus actividades se exponen a quien está mirando (al menos, su proveedor de internet y el sitio web de administración). Solución? Un interruptor de la matanza.

Técnicamente, a menudo implica reglas de firewall o de los scripts de red en los que se detectan cuando el túnel seguro va hacia abajo y, a continuación, bloquear inmediatamente cualquier tráfico saliente hasta que la conexión se establece. En palabras simples, se desconecta automáticamente desde internet, si cae la conexión VPN, asegurando que sus datos permanecen tuyo.

Así que si tu objetivo es estar a salvo, la elección de una VPN con un interruptor de la matanza más cerca de ti. Por suerte, casi todos los servicios en nuestra lista tienen esta característica en su arsenal.

Nota: aunque algunas VPNs, dicen tener un interruptor de la matanza, vale la pena probarlo en todas las plataformas piensa utilizar antes de ir prima, como puede ser que no sea compatible con algunos de plataformas y protocolos—o incluso pueden no funcionar por completo.

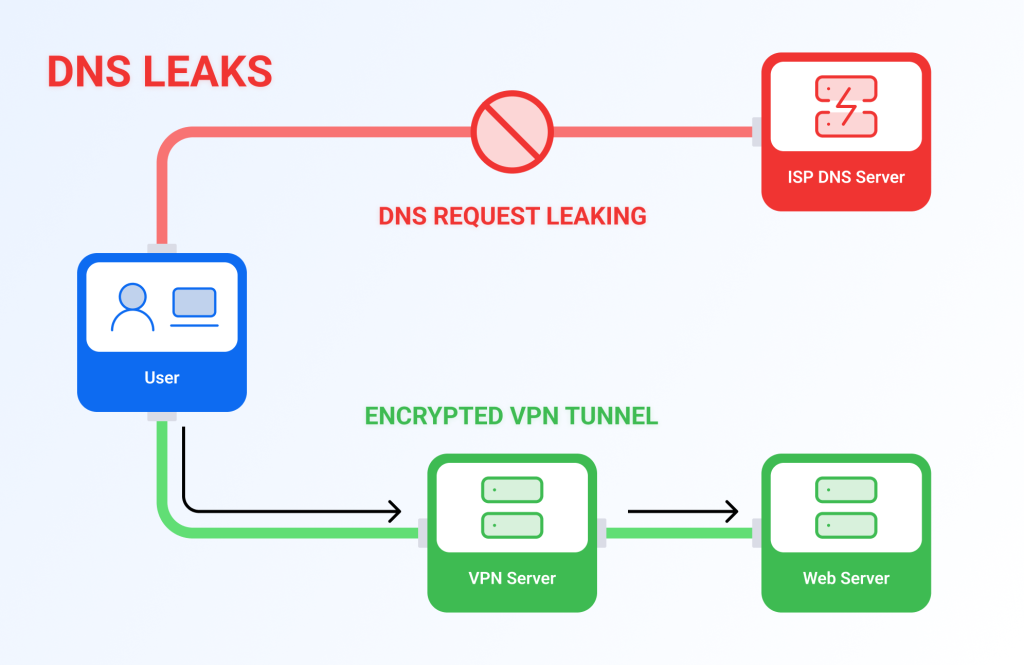

DNS protección de fuga

Incluso cuando su sesión de navegación está cifrada, tu más fiel compañero de su ordenador portátil o un teléfono—puede inconscientemente apuñalar por la espalda. La cosa es que cada vez que introduzca una dirección URL o haga clic en un enlace, el dispositivo envía una solicitud a un servidor DNS, básicamente, ‘¿Cuál es la dirección IP de este sitio web?’ Idealmente, cuando está conectado a una VPN, todas estas solicitudes deben ir a través del túnel encriptado a dedicado VPN servidores DNS. Sin embargo, si un DNS se produce la pérdida, el ISP se pone en primera fila para ver los dominios que usted visita.

DNS protección de fuga se asegura de que su sitio web búsquedas de permanecer de forma segura dentro del túnel encriptado. Si usted tiene el deseo de detalles, el cliente VPN, ya sea invalida el sistema operativo de la resolución de la configuración o se ejecuta un local de DNS proxy en la interfaz virtual, obligando a todas las consultas DNS—si UDP o TCP—para viajar a través del túnel en lugar de su ISP. También puede deshabilitar IPv6 DNS o enviar las solicitudes a través del mismo canal seguro, tapar cualquier posible fuga.

Es una de las pocas características que cada servicio en nuestra gama ofrece, así que usted puede navegar por la red, sabiendo que las consultas de búsqueda que no son accidentalmente la radiodifusión de sus intereses en el mundo.

La división del túnel

La división del túnel de Vpn le permite elegir qué aplicaciones va a utilizar su conexión VPN y que se conecta a internet directamente. Es útil en los casos en que desea omitir las restricciones en una sola aplicación y el uso de su región local o la dirección IP en otros entornos.

Multi-hop de conexión (doble VPN)

Multi-hop, o el doble de VPN, rutas de tráfico a través de dos o más servidores para hacer más difícil el seguimiento de su conexión en el extremo receptor, pero a menudo a costa de las velocidades más lentas. Entre los revisados los proveedores, sólo de Protones VPN, NordVPN, Surfshark, PIA, Windscribe, y Mullvad ofrecen esta característica.

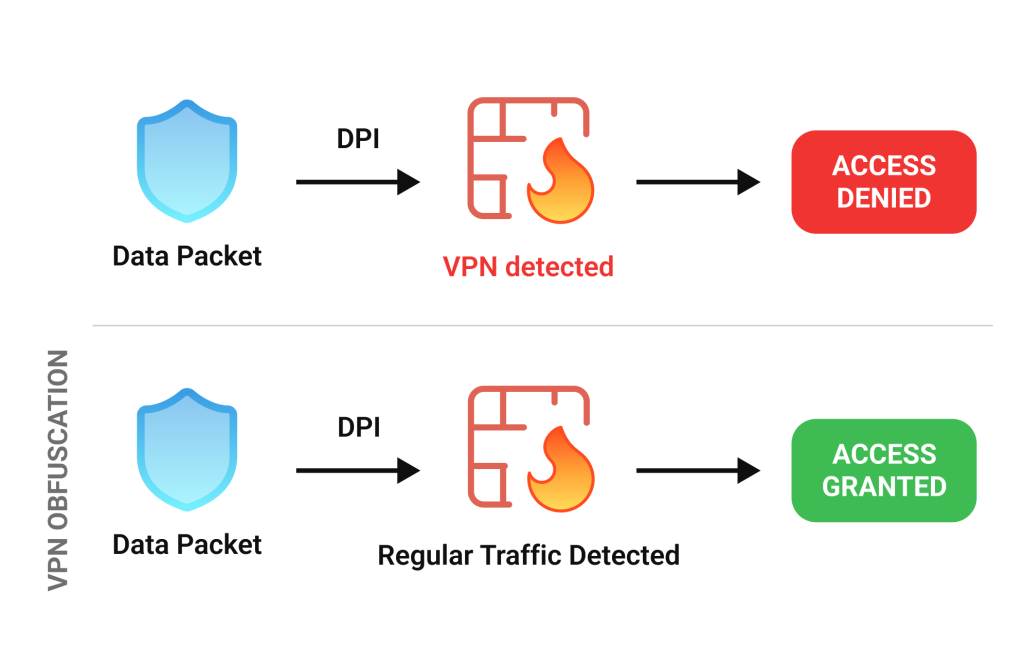

Ofuscación

Algunos actores, como los gobiernos, los lugares de trabajo, y servicios de streaming, no tome demasiado amablemente a los usuarios de VPN, utilizando todo su arsenal para reconocer y restringir el tráfico de la VPN. Y la principal arma que utiliza para ello es la inspección profunda de paquetes (DPI), que analiza los metadatos y el paquete de patrones—como característica apretón de manos las señales de cifrado y firmas—para identificar los datos que se asemeja a la conocida protocolos VPN. De hecho, DPI es tan inteligente que puede detectar estas única ‘huellas digitales’, incluso cuando los datos se cifran.

Que es donde ofuscación viene en máscaras o ajustes de estos paquetes y los metadatos, inocentemente, fingiendo ser regular el tráfico de internet cuando pasa a través de DPI y el firewall de cheques, que es particularmente útil en las regiones con estricta censura de internet.

Casi todos los de la Vpn en nuestra lista de soporte de esta función, principalmente a través de la Sigilo o protocolos propietarios. Sin embargo, PIA ofrece ofuscación sólo a través de proxy, lo que significa que podría no ser tan fiables como las soluciones totalmente integradas, y CyberGhost salta la función. Y a pesar de la falta de ofuscación no es necesariamente rompe el acuerdo, si usted está en un país donde las Vpn son regularmente bloqueado, su mejor apuesta es para que no se vea como una VPN.

RAM-sólo los servidores

RAM-sólo los servidores de operar sin unidades de disco duro, almacenamiento de datos sólo en la memoria volátil, lo que significa que todo se evaporan con todos los que reiniciar el servidor. De esa manera, incluso si un servidor se ve comprometida, no hay datos de usuario que se encuentra.

La mayoría de los servicios en nuestra lista de soporte de esta función—a excepción de Protones VPN, que todavía utiliza los tradicionales métodos de almacenamiento deliberadamente, afirmando que ‘RAM-sólo los servidores VPN no ofrecen la seguridad y privacidad de las ventajas más robusta encriptación de disco completo’, que es una declaración audaz cuestionado por los usuarios y los expertos en seguridad, ya que hay al menos un indiscutible RAM-sólo servidor ventaja: si un servidor se ocupa, todos los datos se borrarán sobre el poder-apagado, no dejar evidencia alguna vez has usado este servidor, mientras que los datos almacenados en los discos duros del servidor, aunque protegida, todavía se puede acceder y—lo que es muy improbable pero posible—vinculada a usted.

Precio

Por último, está la cuestión del dinero. La regla de oro cuando hablamos de Vpn es ‘pagar o perder.’ Un VPN gratuito puede sonar atractivo, pero siempre tiene un costo, tales como límites de datos, limitada ubicaciones de servidor, o menos las funciones disponibles. Y eso es sólo la mitad de la historia.

Lo que es más alarmante es que el libre Vpn puede pagar las facturas por la venta o accidentalmente exponer—sus datos. En 2015, Hola VPN infame vende libre de los usuarios de inactividad de ancho de banda, lo que permite una botnet estilo de ataque en 8chan a través de los recursos compartidos. Y en el 2023, SuperVPN de bases de datos no seguras filtró los datos personales de más de 21 millones de usuarios—nombres, direcciones de correo electrónico, Id de dispositivo, y de exploración de registros. Que mal que las cosas pueden ir mal con ‘libre’ de las VPNs.

Y mientras que los servicios como el de Protones VPN, Windscribe, TunnelBear, y Hotspot Shield generosamente ofrecen gratuitamente los niveles y todas han establecido, duro-ganado una reputación que es poco probable que el riesgo por la venta de los datos de usuario, todavía hay una captura. Protones VPN ofrece un reducido número de ubicaciones de servidor y de los límites de una cuenta gratuita para un solo dispositivo; Hotspot Shield además corta el streaming de juegos y de apoyo; y Windscribe y TunnelBear tanto imponer topes de datos de sus planes libres.

El Veredicto: ¿Cuál Es la Mejor VPN en el año 2025 para la Seguridad?

Así, como hemos explorado lo encriptación y protocolos VPN, cómo Vpn de trabajo en general, y tocó en las características más importantes, lo que hace que una VPN ideal para la seguridad?

Para empezar, una verdad segura VPN debe ofrecer una fuerte encriptación (AES-256 y ChaCha20 ser el mejor disponible) y una rica selección de protocolos para mantener la evolución de sus necesidades cubiertas. También debe incluir idealmente clave VPN características de seguridad como un interruptor de la matanza que automáticamente corta la conexión si un túnel VPN gotas de RAM y sólo los servidores que asegurarse de que los datos no se escriben en un disco duro.

Nota: Mientras que otros aspectos tales como la competencia, estrictamente no-registros de la política, y otras funciones que se tratan brevemente en este artículo de la materia, profundizaremos en la intimidad en el artículo siguiente.

Pero que Vpn de nuestra lista de verificación de todos estos cuadros?

Después de cavar a través de todas las funciones, es seguro decir que NordVPN y ExpressVPN constantemente líder de la manada, con alto nivel de criptografía, la industria de la aclamada protocolos propietarios, interruptor de la matanza función de apoyo, y la RAM, sólo los servidores. Mullvad, mientras que el apoyo sólo de OpenVPN y WireGuard protocolos, está respirando en su cuello con el estado-de-la-arte de la criptografía.

VyprVPN, con su propia Camaleón protocolo, pero un poco menos sofisticado de cifrado, es otro de los contendientes más fuertes para la seguridad.

Vpn como CyberGhost, PIA, y Surfshark también son opciones seguras, proporcionando fiable, la seguridad cotidiana de la mayoría de los usuarios.

Mientras que otros proveedores de VPN son también sólida en términos de seguridad y pueden ser adoptadas para tareas cotidianas como navegar o streaming, todos ellos se quedan atrás en una o más categorías. Sin embargo, entre aquellos, Protones VPN merece una mención de honor. Sí, carece de RAM-sólo los servidores, pero lo compensa con alto nivel de criptografía, una opción sólida de los protocolos, fiable interruptor de la matanza, y una versión gratuita con limitaciones mínimas—lo que es el mejor servicio de VPN gratuito en nuestra lista.

Conclusión

Como usted puede haber notado ya, que no hay universal ‘mejor’ VPN—todo depende de lo que usted necesita: Está buscando el más rápido o el más privado de la VPN? O quién sabe, tal vez de ejecutar de una organización y, específicamente, buscar la mejor VPN para múltiples dispositivos? En este artículo, hemos visto sólo un aspecto de los muchos—seguridad—y el derecho de VPN para usted dependerá de sus prioridades y cómo se pesan.

Hasta la próxima, vamos a bucear en VPN de privacidad de preocupación, porque mientras que el cifrado es crucial, verdadero anonimato es todo un reto diferente. Y mientras tanto, si te gustó el artículo, asegúrese de compartirlo en tus eventos sociales!