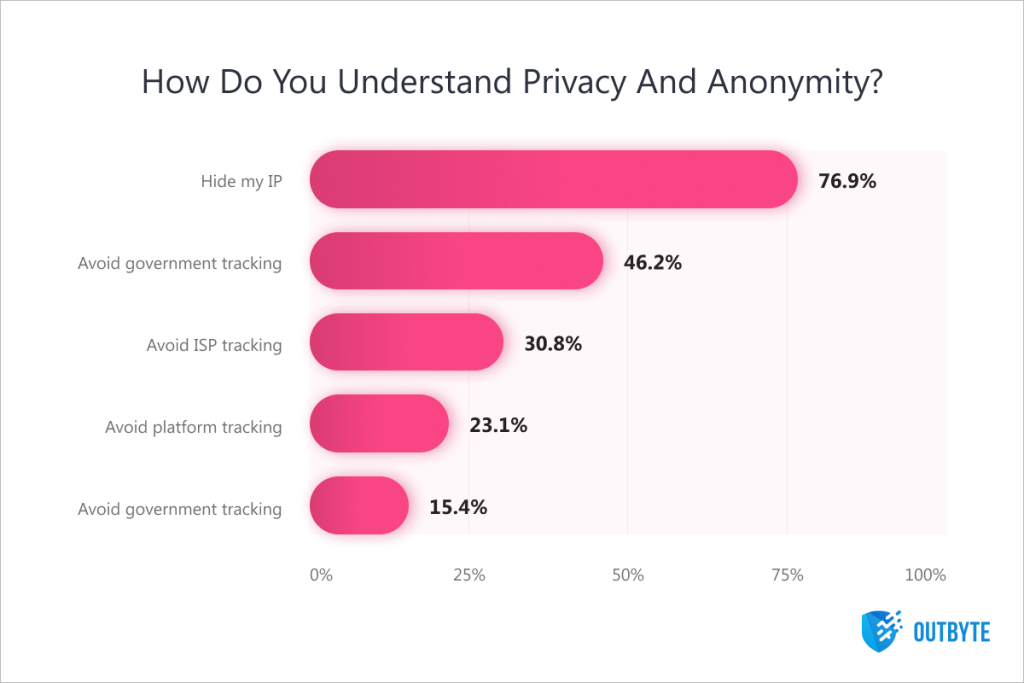

Todos hemos escuchado el argumento de venta: ‘Comprar una VPN para ver Netflix Japón’ o ‘Conseguir vuelos más baratos, cambiando su IP.’ Es la luz, es divertido, y es una gran manera de ahorrar un poco de dinero. Pero si usted cava un poco más profundo, la conversación cambia de ahorro de dinero para el ahorro de su piel. En nuestra reciente encuesta, un asombroso 46.2% de VPN los usuarios que citó la privacidad y el anonimato como su principal objetivo específicamente evitando gobierno de seguimiento—ranking es significativamente mayor que el de evitar el ISP (30.8%) o de la plataforma (23.1%) de seguimiento.

Meditemos en esto. Casi la mitad de las personas que utilizan VPNs para la privacidad no sólo la ocultación de un espeluznante anunciante que quiere vender zapatos; ellos se esconden de gobierno en línea de la vigilancia. Y tienen razón para estar preocupado. La internet moderna no es una nube. Es un wiretap esperando a suceder. Pero, ¿qué acerca de VPN eficacia contra la vigilancia del gobierno? Puede una VPN realmente enfrentarlo?

Esta es una pregunta abierta, pero una cosa está clara: si eres un periodista en un régimen restrictivo o simplemente un ciudadano en un ‘libre’ país viendo ID digital leyes apretar alrededor de su cuello, el modelo de amenaza ha cambiado. Ya no es sólo acerca de la privacidad. Se trata de la autonomía. Y para luchar contra la vigilancia del gobierno, las soluciones de VPN tienen que adaptarse.

🧠 Lea también: ID Digital y redes Vpn: Cómo Privacidad de los Temores de Moldear el Comportamiento en Línea

Los ‘Ojos’ Tienen: la Comprensión de Cinco, Nueve y Catorce Ojos de la Inteligencia Alianzas

Si usted piensa que el internet tiene fronteras, usted está buscando en el lugar equivocado mapa. En el mundo de la inteligencia de señales (SIGINT), las fronteras nacionales son cada vez menos como paredes y más, como las puertas abiertas para los amigos. Aquí es donde el Catorce de los Ojos de la alianza viene en una red de vigilancia mundial que hace de Orwell 1984 ven como un borrador.

Todo comenzó con la alianza de los Cinco Ojos (estados UNIDOS, reino unido, Canadá, Australia, y Nueva Zelanda) post-segunda guerra mundial, un pacto para compartir inteligencia tan transparente que efectivamente ha creado un único global de espionaje de la entidad. Si la NSA (estados UNIDOS) quiere espiar un ciudadano de los EE.UU., pero es bloqueado por la legislación nacional, puede simplemente pedir a la GCHQ (reino unido) a hacerlo por ellos y compartir los resultados. Es un resquicio legal del tamaño del Océano Atlántico.

La red se expandió a los Nueve Ojos de la alianza (la adición de Dinamarca, Francia, los países Bajos y Noruega) y, finalmente, el Catorce de los Ojos (la adición de Alemania, Bélgica, Italia, España y Suecia).

🧠 Lea también: Digital de la UE de IDENTIFICACIÓN y de Verificación de la Edad: Lo que los Europeos debemos Esperar en 2025-26

¿Por qué importa esto para su VPN?

La jurisdicción es todo. Si el uso de una VPN basada, por ejemplo, en los estados UNIDOS (un Cinco Ojos miembro), están sujetas a estados UNIDOS citaciones, Cartas de Seguridad Nacional (NSLs), y gag órdenes. Una VPN basada en Panamá o las Islas Vírgenes Británicas opera fuera de esta jurisdicción inmediata. Mientras que la presión internacional que existe en todas partes, VPNs de países fuera de los Catorce Ojos no puede ser obligado por un tribunal de los estados UNIDOS pedido en el mismo instante, de modo terrible con sede en Nueva York uno puede. Así que cuando usted escoge un VPN, usted no es sólo escoger un servidor; usted está eligiendo un sistema jurídico.

💡 Consejo rápido: Cómo Elegir el Mejor VPN para Su Dispositivo

¿Cómo el Gobierno de la Labor de Vigilancia (Y un VPN Realmente Ayuda)?

Entonces, ¿qué es la vigilancia del gobierno en la era digital? Olvidar la imagen de Hollywood de un hombre en una camioneta escuchando sus llamadas telefónicas. Moderno de vigilancia es algorítmica, automatizado, y es aburrido eficiente.

Inspección profunda de paquetes (DPI)

Imagina el internet es un servicio postal. En una instalación normal, el cartero (ISP) mira en la dirección en el sobre para saber donde entregar, pero no abrir el sobre. Con el DPI, el cartero no sólo mirar en la dirección. De vapor abrir el sobre, leyó la carta, seleccione las fotos que incluye y, a continuación, el sello de copia de seguridad.

- Cómo funciona: DPI cajas de hardware instalado en el ISP de nivel. Analizar el real de la ‘carga útil’ de tus paquetes de datos. Se puede ver si usted está viendo un vídeo, el envío de un correo electrónico o la descarga de un archivo. En regímenes restrictivos, si el DPI manchas de una palabra clave específica (como un eslogan político) o una prohibido protocolo, al instante se cae la conexión.

- El VPN revisión: UNA VPN lugares de su carta dentro de un sistema transparente de gestión de cobranzas y se traga la clave para que el ISP todavía se puede ver la carta en el interior y la dirección de entrega (el servidor VPN), pero que no tiene absolutamente ninguna manera de ver lo que hay dentro. Para un PPP cuadro, su petición sensible a un sitio denunciante se ve como una indistinguible flujo de galimatías.

🧠 Lea también: ISP Limitación: Hacer Vpn Ayuda Streaming?

La retención de metadatos

‘Los metadatos dice todo,’ como ex NSA Consejo General Stewart Baker dijo una vez:. Esta es la forma más peligrosa de vigilancia porque es el más fácil para recoger legalmente. Incluso si el gobierno no puede leer sus mensajes (porque están encriptados), se puede construir un mapa perfecto de su vida mediante el uso de metadatos.

- Cómo funciona: Cada vez que usted visita un sitio web, el dispositivo inicia un apretón de manos. Incluso antes de ver la página, su proveedor de registros:

- El destino: ‘el Usuario X visitado health-advice-for-sensitive-condition.com.’

- La marca de tiempo: ‘visitaron a las 2:03 de la mañana.’

- La duración: ‘Se quedaron por 45 minutos.’

- El dispositivo: ‘Que utiliza un iPhone 15.’

- La ubicación: ‘Ellos conectado desde la torre de telefonía celular en Main street’

- El volumen: ‘subieron 500 MB de datos’ (lo que implica la transferencia de un archivo en lugar de sólo leer).

- Cómo el gobierno obtiene: En muchos países (incluyendo el reino unido, Australia y partes de la UE), las leyes exigen que los Isp para almacenar los datos de hasta dos años. La policía no necesita una orden judicial para ‘hackear’ a usted. Se acaba de iniciar sesión en un portal proporcionados por el proveedor de internet y la descarga de su historia como una hoja de cálculo de Excel.

- El VPN revisión: UNA VPN mezclas de su tráfico con miles de otros usuarios en un solo servidor IP. Cuando se conecte, el ISP sólo ve que usted está hablando a un servidor VPN. Ellos no conocen el destino final. Si de 5.000 personas están usando el mismo VPN nodo de salida, se vuelve muy difícil de probar específicos que el usuario accede a un sitio específico. Los metadatos camino se detiene en la VPN a la puerta delantera de la casa.

💡 Consejo rápido: Cómo Configurar una VPN en Casa (Principiante-Guía fácil)

Pueden los gobiernos de la pista de usuarios de VPN?

La respuesta corta es sí, pero es más difícil. Y esto nos lleva a una distinción fundamental: la masa de vigilancia frente de la vigilancia específica. de las VPNs son excelentes contra la masa de vigilancia, también llamada red de recolección de datos (como el DPI y la retención de metadatos descritos anteriormente). Pero no van a ayudar mucho en contra de los dirigidos de seguimiento.

Entonces, ¿qué es la vigilancia específica? Esto es cuando una agencia de inteligencia tiene sus ojos específicamente en usted. Aquí es cómo se puede seguir, incluso cuando el VPN es:

- Sincronización de los ataques: Si la NSA monitores de la red en ambos extremos (su proveedor de internet y el servidor VPN punto de salida), se puede correlacionar el momento y el tamaño de ráfagas de datos de anonimizar usted. Si usted envía un 5.2 MB solicitud a las 12:00:01, y el servidor VPN envía un 5.2 MB petición a un sitio web de destino a las 12:00:02, la matemática no es difícil de hacer.

- Navegador de toma de huellas dactilares: Incluso con una dirección IP diferente, su navegador fugas de una combinación única de detalles—la resolución de la pantalla, las fuentes instaladas, nivel de batería y la versión del navegador. Esto crea una huella digital que los cazadores pueden usar para seguir, incluso si el uso de una VPN.

- Error humano: Este es el más común punto de falla. Si se enciende una VPN y, a continuación, inicie sesión en su cuenta de Google o Facebook cuenta, felicidades, acabas de forma voluntaria identificado. La plataforma se ve, el ‘Usuario X es la conexión de VPN IP Y.’ Así que si el gobierno pide a la plataforma para compartir la información, su anonimato se ha ido.

- Dispositivo de compromiso: Si una agencia del gobierno instala malware o un keylogger en su dispositivo, puede leer todo lo que escribes antes de que se pone codificado por la VPN.

Así, puede una VPN proteger contra la vigilancia del gobierno? Sí, pero no siempre. Vamos a dejar esto claro: no por arte de magia descifrar los datos. Ellos no ven a sus contraseñas o números de tarjetas de crédito. Pero se puede de-anonimizar su conexión y conecte los puntos para demostrar que usted es el uno hablando de un sitio específico o servidor. Y en un tribunal de ley (o de un tribunal secreto), lo que demuestra la conexión es a menudo suficiente para condenarlo.

🧠 Lea también: el Bloqueo de VPN: Dónde, por Qué, y Cómo Vpn Bloqueado Y Qué Puede Hacer al respecto

El Orden De Canarias: La Única Señal Que Importa

En el mundo de la mordaza de los pedidos, el silencio habla volúmenes. Los gobiernos pueden emitir secreto garantiza (como NSLs en los estados UNIDOS) que obligar a una empresa a entregar datos y legalmente les prohíben decirle a nadie acerca de él.

Así que, ¿qué es una orden de canarias en el VPN contexto? Es un actualizado regularmente declaración en un sitio web de la empresa que dice algo así como, ‘Como de [today’s date], NO hemos recibido ningún secreto citaciones del gobierno.’

Si el gobierno les sirve una orden secreta, la empresa legalmente no puede decir, ‘Hemos sido comprometida.’ Pero se puede simplemente dejar de actualizar las canarias. Cuando el canario ‘muere’ (deja de actualizar), los usuarios saben a huir.

Tiene un canario siempre ha disparado?

Sí. En 2013, Apple informe de transparencia en silencio removido de la línea indicando que habían ‘nunca recibió una orden bajo la Sección 215 de la Ley Patriota de estados UNIDOS.’ Que canarias sólo dejó de cantar, y smart usuarios notado.

🧠 Lea también: ¿por Qué Wisconsin y Michigan Quieren Prohibir Su VPN

Estudios de caso: Pueden los Gobiernos Citación de los Proveedores de VPN?

Hablar es barato. Políticas de privacidad son sólo de texto en una pantalla hasta que el FBI llega a llamar. Para hacer los proveedores de VPN compartir los datos con los gobiernos? La respuesta depende en gran medida del proveedor de la integridad y la arquitectura. Echemos un vistazo a algunos casos de la vida real.

La buena: ExpressVPN vs Turquía

En 2017, las autoridades se incautaron de un ExpressVPN servidor en un intento de investigar el asesinato del embajador ruso. Físicamente irrumpieron en el centro de datos. El resultado? Nada de nada. El servidor de contenidos no hay registros, no hay datos de usuario, y no hay evidencia útil.

Lo malo: HideMyAss (HMA) vs LulzSec

En 2011, un hacker de la LulzSec usado por el grupo de HMA para el hack a Sony Pictures. HMA, una empresa británica, ha cumplido con una orden de la corte y se la entregó a través de la conexión de las marcas de tiempo. Este caso demostró que una VPN en una de los Cinco Ojos jurisdicción no es un puerto seguro.

🧠 Lea también: ¿Qué Hace un VPN que Ocultar?

El feo: PureVPN frente a la cyberstalker

En 2017, el FBI capturó a un cyberstalker mediante la correlación de los registros proporcionados por PureVPN. La compañía había agresivamente cero ‘registros’ de la política, sin embargo, que entregó ‘netflow registros’ (marcas de tiempo y fuente de IPs). Este caso es un buen cheque de la realidad de lo dulce de marketing historias desaparecen cuando se trata de VPN de registro y citaciones de las agencias federales.

Conclusión: una VPN Puede Proteger Contra la Vigilancia del Gobierno?

Tenemos que ser real. Una VPN es una poderosa herramienta, que es el equivalente digital de cierre de persianas. Deja que el ISP de la venta de sus datos, se detiene el administrador local de red de espionaje, y hace señalamientos que es significativamente más difícil y más caro para el estado.

Pero, al mismo tiempo, no sobrestimar el VPN eficacia contra la vigilancia del gobierno, ya que no te hará invisible. Una VPN protege el transporte de sus datos, no en el extremo. Si utiliza una VPN para iniciar sesión en Facebook, Facebook todavía sabe exactamente quién es usted. Si la descarga de malware, una VPN no deja de ejecutar.

El uso de una VPN porque usted se niega a ser fruta madura. Lo uso porque la privacidad es un derecho que usted tiene que hacer ejercicio para mantenerse. Pero nunca el error de un túnel para un búnker.

Preguntas Frecuentes

Hace un VPN dejar de gobierno espionaje?

Una VPN es muy eficaz contra la masa de vigilancia (red de recogida de datos) y el ISP de espionaje. Sin embargo, no se puede interrumpir la vigilancia específica si una agencia instala spyware en su equipo o a los usos de sincronización avanzada de los ataques a correlacionar su tráfico.

Es el uso de una VPN ilegal?

En la mayoría del mundo (estados UNIDOS, reino unido, Europa, Australia), el uso de una VPN es 100% legal. Sin embargo, países como China, Rusia e Irán restringir o prohibir el ‘no aprobados’ Vpn.