Introdução

As VPNs são o rei da globalização. Eles vão mais longe do que baratas para voos internacionais e até mesmo cozinha internacional locais de todo o canto, permitindo que você navegue na internet a partir de praticamente qualquer parte do mundo sem sair do sofá.

VPNs ter facilitou significativamente nossas vidas, abrindo oportunidades para o acesso bloqueado ou geo-conteúdo restrito, contornar firewalls, proteger os nossos dados e privacidade enquanto navega na internet, e até mesmo solucionar problemas de conexão em alguns casos. Mas com tantos jogadores no mercado, como escolher o caminho certo? Bem, para responder esta questão, vamos comparar 12 opções de serviços de VPN baseado em segurança, privacidade e performance.

Neste artigo, nós vamos quebrar como VPNs de trabalho, percorrer os principais recursos VPN, e determinar o que pode ser coroada a melhor VPN em 2025 para a segurança. Intrigado ainda? Vamos a ele!

Como VPNs Trabalho: O Básico

Isso pode vir como uma surpresa, mas o que você faz na internet sem o uso de um VPN, o seu ISP (internet service provider) sabe disso. Eles vêem a maioria da sua atividade na internet, registo de domínios que você visita (sim, mesmo no modo de navegação anónima), controlar o tempo, monitorar a quantidade de dados que você usa, e registro geral, hábitos de navegação.

Mesmo se eles não podem ler as páginas exata em sites HTTPS, eles ainda podem ver os sites que você acessar, graças a consultas de DNS e Nome de Servidor de Indicação (SNI) de informações.

Em seguida, existem os administradores de site de quem pode ver o seu endereço IP, detalhes do navegador, e às vezes a sua localização aproximada. Como vêem isso? Eles podem usar cookies e outros métodos de controle para monitorar suas ações em seus respectivos sites. E se você pensou que limpar os cookies seria mantê-lo privado, longe disso. Navegador de impressões digitais pode ainda segui-lo ao redor.

Finalmente, enquanto você está visitando não-HTTPS recursos, os seus dados ficam sem criptografia e podem ser interceptada por outros usuários curiosos ou—o que é pior—bandidos com intenção maliciosa.

Creio que você já pegou minha deriva—usando uma VPN, você poupa essa dor de cabeça, protegendo a sua conexão e escondendo a sua atividade de ninguém, mas a si mesmo. Bem, a menos que haja alguém assistindo a tela por trás de suas costas.

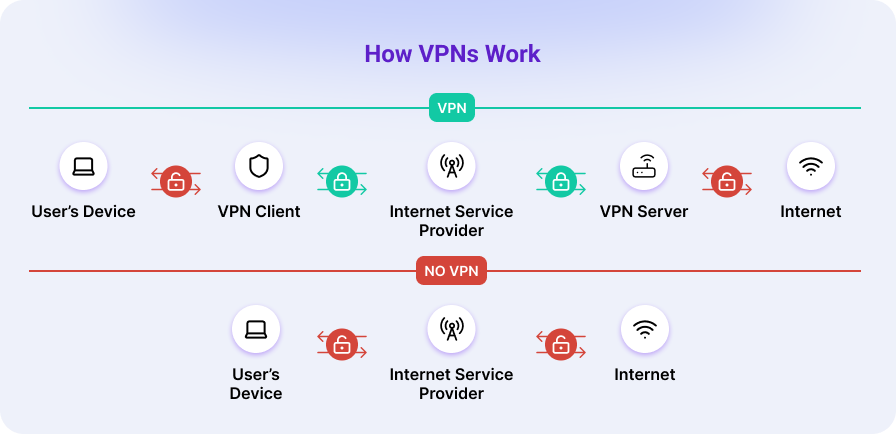

O Que Acontece Quando Você Se Conectar

Então, o que acontece por trás das cenas, quando você acertar que Ligar o botão em seu aplicativo de VPN? Para colocá-lo simplesmente, o cliente VPN encapsula dados que fluem a partir do seu computador, e encaminha-os através de um túnel criptografado, mascarando o seu endereço IP de tudo, os sites que você visita acredito que você está se conectando a partir do servidor VPN local, em vez do seu real.

Vamos visualizar o processo:

- Ligação: uma Vez que você iniciar o aplicativo e bater Ligar, o dispositivo lida com todo o seu tráfego para o cliente de VPN, que estabelece um túnel (link seguro) com um servidor VPN.

- Criptografia: em seguida, codifica os dados enviados a partir do seu dispositivo a partir de texto simples (legível de dados) em mensagem cifrada ilegíveis e indecifráveis (ou quase indecifráveis) mumbo-jumbo.

- Dados de encaminhamento: Após a criptografia, os dados são enviados através desse túnel através do seu ISP—quem apenas vê a mensagem cifrada diretamente para o servidor VPN.

- Decodificação: Finalmente, no outro extremo, os dados desbloqueado (ou unscrambled), de forma que o website ou o serviço que está a ligar pode lê-lo. O servidor VPN substitui o seu endereço IP real com a sua própria e única descriptografa a parte protegida pelo túnel VPN antes de encaminhar o seu pedido para o site.

Pular para o cliente VPN e o túnel, e seu dispositivo de solicitações de viagens através do seu ISP na planície vista. ISPs (e que ninguém vê-los) pode ver os sites que você visita e o endereço de IP real, tornando a sua navegação muito menos privado.

Criptografia

Criptografia—especificamente, criptografia—é o segredo de molho dentro de VPNs que ajuda a manter os seus dados privados. Ele transforma os seus dados legíveis em um amontoado de mexidos código que somente aqueles com a chave podem decifrar, garantindo que seus dados permanecerão confidenciais e seguras—se você está enviando um e-mail, navegar na web ou comprar online.

Existem dois principais sabores aqui:

- Criptografia simétrica: Usa uma chave, tanto para o bloqueio e o desbloqueio de seus dados.

- Criptografia assimétrica: Funciona com um par de chaves (pública e privada) e é usado principalmente durante o processo de troca de chaves, garantindo que, mesmo que uma chave é interceptada, os seus dados ficam protegidos.

Agora, o que são a chave de criptografia VPN tipos? Basicamente, todas as VPN (ou encapsulamento) protocolos de fazer uso de um dos dois padrões de criptografia:

- AES (Advanced Encryption Standard): grau Militar, criptografia de cifra de bloco, introduzida em 2001, o mais popular dos dois e adotado pelo governo dos EUA, entre outros.

- ChaCha20: Introduzido em 2014, ChaCha20 é uma cifra de fluxo, que oferece um nível muito alto de segurança. Geralmente é mais rápida, melhor desempenho em sistemas embarcados e em plataformas móveis, e é usado principalmente em WireGuard e modernos protocolos proprietários.

Protocolos de VPN explicado

Um protocolo de VPN pode ser descrito como um conjunto de regras que determinam como os seus dados são criptografados e transmitidos. Ele funciona através do encapsulamento, quebra de pacotes de dados dentro de outros pacotes para ajudá-los a esgueirar-se através da rede de túneis sem ser detectado.

Nem todos os protocolos são o mesmo, e como a maioria das coisas na vida, você não pode ter tudo. Alguns protocolos são mais rápidas e oferecer melhor desempenho em dispositivos móveis, enquanto outros são mais segura e confiável. Então, vamos, finalmente, o nome-los:

OpenVPN

Criada por James Yonan como um projeto paralelo, devido à desconfiança de que os provedores de internet a partir de países com ‘profundamente indigno de confiança, práticas de segurança’ em 2001, o OpenVPN tornou-se rapidamente o mais popular, seguros e amplamente suportado protocolo VPN. Ele usa o padrão de ouro do setor de criptografia AES-256—e ainda vive de acordo com o fundador da regra.

Além do mais, o OpenVPN é open-source, e seu código é regularmente auditadas por especialistas de todo o mundo, o que não deixa espaço para dúvidas no seu nível de segurança.

WireGuard

Introduzido em 2018, WireGuard foi criado por ZX2C4 (ou Jason A. Donenfeld, como ele é conhecido entre os não-geeks). A ideia principal por trás do WireGuard era para criar um protocolo que seria mais leve e mais rápido do que o IPsec (ter comigo, nós vamos chegar a isso em breve) e mais funcionais do que o OpenVPN. Isto foi conseguido por ‘cortar a gordura’ do codebase e empregando ChaCha20 de criptografia, que é otimizado para velocidade, especialmente em dispositivos móveis, que podem não oferecer suporte a aceleração de hardware para a AES.

Ao mesmo tempo, também é open-source e não comprometa a segurança, o que torna WireGuard não apenas mais rápido do que o OpenVPN, mas igualmente como seguro, e que é por isso que a sua adoção está crescendo rapidamente.

IKEv2/IPsec

IKEv2 (Internet Key Exchange versão 2) é muitas vezes referida como IKEv2/IPsec, pois só pode ser implementado com outro protocolo de VPN—IPsec (Internet Protocol Security)—que foi introduzido na década de 1990. IKEv2-se, no entanto, foi lançado em meados da década de 2000, e apesar de mais complexo, o programa de configuração e mais volumoso codebase que tanto o OpenVPN e WireGuard, é considerado um dos melhores protocolos de VPN para dispositivos móveis. Rapidamente, ele volta a ligar quando a alternância entre Wi-Fi e de dados da rede celular oferecendo alto nível de segurança, tornando-se um favorito para aqueles colados aos seus telefones.

O que disse, isso pode ser mais complicado de configurar, em certos ambientes, e nem todos os provedores de incluí-lo como uma opção.

Finalmente, existem protocolos proprietários (mais sobre eles mais adiante neste artigo) que construir existentes e que são exclusivos para cada provedor de VPN, assim você não vai encontrá-los fora desses ecossistemas.

Protocolos de encapsulamento gráfico de comparação

| Protocol | Type | Popularity | Encryption strength | Speed | Compatibility | Use case | Pros/cons |

|---|---|---|---|---|---|---|---|

| OpenVPN | Open-source | Very high | Strong (AES-256) | Moderate | Cross-platform | General use, privacy-focused |

|

| WireGuard | Open-source | Rapidly growing | Strong (ChaCha20) | Very fast | Cross-platform | High-speed needs, mobile users, streaming, gaming |

|

| IKEv2/IPsec | Open standard | High | Strong (AES-256) | Fast | Mobile-friendly | Mobile devices, unstable networks |

|

| NordLynx | Proprietary (NordVPN) | High | Strong (ChaCha20) | Very fast | Cross-platform | High-speed needs, privacy-focused |

|

| Lightway | Proprietary (ExpressVPN) | High | Strong (AES-256) | Very fast | Cross-platform | Speed and simplicity |

|

| Stealth | Proprietary (various VPNs) | Moderate | Strong (AES-256) | Moderate | Cross-platform | Bypassing censorship, deep packet inspection (DPI) evasion |

|

| Chameleon | Proprietary (VyprVPN) | Moderate | Strong (AES-256) | Moderate | Cross-platform | Bypassing VPN blocks, maintaining speed |

|

| Hydra | Proprietary (Hotspot Shield) | Moderate | Strong (AES-256) | Very fast | Cross-platform | Streaming, gaming, high-speed browsing |

|

| Mimic | Proprietary (Norton) | Low | Strong (AES-256) | Moderate | Cross-platform | Bypassing DPI and VPN restrictions |

|

O Melhor VPNs em 2025: Recurso-a-Recurso de Comparação

Você já deve ter notado que as VPNs são cortados a partir de diferentes tecidos e oferecem uma variedade de recursos e capacidades. O serviço que você vai usar tem para oferecer todas as funções necessárias para seu caso de uso. Por exemplo, você pode priorizar a velocidade com a segurança ou a estabilidade do desempenho, e vice-versa.

O que disse, é sobre o tempo em que ficamos a conhecer os nossos candidatos. Nós já escolheu cuidadosamente 12 VPNs que consistentemente entre os mais populares e altamente classificada como serviços de análises independentes e de referência da indústria. No entanto, neste artigo, estamos nos concentrando em segurança, lembre-se? Para obter uma imagem completa, certifique-se de verificar para fora nossos outros artigos, onde buscamos as melhores VPN para a privacidade, toque em alguns exclusivos recursos VPN, e testar cada VPN do desempenho.

Então, é a sua VPN realmente tão seguro como ele afirma, ou pode vir a estar derramando segredos para o Grande Irmão? Vamos dar uma olhada no que cada VPN traz para a mesa.

| VPN service | Jurisdiction | No-logs policy | Servers & speed | Protocols | Cryptography | Kill switch | DNS leak protection | Split tunneling | Multi-hop | Obfuscation | RAM-only servers | Price |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Proton VPN | Switzerland | Yes, audited | 11k+ servers; 117 countries; up to 10 Gbps | OpenVPN, WireGuard, IKEv2, Stealth | AES-256/ChaCha20; 4096-bit RSA; HMAC-SHA384; FS: Yes | Yes | Yes | Yes | Yes | Yes (over the Stealth protocol) | No | Free (limited) Premium plans start at $4.49/month |

| NordVPN | Panama (owned by U.S.-based parent company) | Yes, audited | 7k+ servers; 118 countries; up to 10 Gbps | OpenVPN, IKEv2, NordLynx (proprietary), NordWhisper (proprietary) | AES-256/ChaCha20; 4096-bit DH; SHA384/SHA512; FS: Yes | Yes | Yes | Yes | Yes | Yes | Yes | From $3.09/month |

| ExpressVPN | British Virgin Islands (owned by UK-based parent company) | Yes, audited | 3k+ servers; 105 countries; up to 10 Gbps | OpenVPN, IKEv2, Lightway (proprietary) | AES-256/ChaCha20; 4096-bit RSA; SHA512; FS: Yes | Yes | Yes | Yes | No | Yes | Yes | From $4.99/month |

| Surfshark | The Netherlands (owned by U.S.-based parent company) | Yes, audited | 3.2k+ servers; 100 countries; up to 10 Gbps | OpenVPN, WireGuard, IKEv2 | AES-256/ChaCha20; 2048-bit RSA; SHA512; FS: Yes | Yes | Yes | Yes | Yes | Yes | Yes | From $1.99/month |

| CyberGhost | Romania (owned by U.S.-based parent company) | Yes, audited | 9k+ servers; 100 countries; up to 10 Gbps | OpenVPN, WireGuard,IKEv2 | AES-256/ChaCha20; RSA-4096; SHA256; FS: Yes | Yes | Yes | Yes (Android only) | No | No | Yes | From $2.03/month |

| VyprVPN | USA | Yes, audited | 700+; 63 countries | OpenVPN, WireGuard, IPsec (IKEv2), Chameleon (proprietary) | AES-256/ChaCha20; 2048-bit RSA; SHA256; FS: Yes | Yes | Yes | Yes | No | Yes (with the Chameleon protocol) | Yes | From $3/month |

| Private Internet Access (PIA) | USA (owned by U.S.-based parent company) | Yes, audited | 16k+ servers; 91 countries; up to 10 Gbps | OpenVPN, WireGuard, IPsec | AES-128/AES-256/ChaCha20; 4096-bit RSA; SHA1/SHA256; FS: Yes | Yes | Yes | Yes | Yes | Yes (via proxy) | Yes | From $1.98/month |

| Windscribe | Canada | Yes, not audited | 69 countries; up to 10 Gbps | OpenVPN, WireGuard, IKEv2, Stealth, WStunnel (proprietary) | AES-256/ChaCha20; 4096-bit RSA; SHA512; FS: Yes | No (uses Windscribe Firewall) | Yes | Yes | Yes | Yes (over the Stealth and WStunnel protocols) | Yes | Free (limited) Premium plans start at $1/location/month |

| TunnelBear | Canada (owned by U.S.-based parent company) | Yes, not audited | 8k+ servers; 46 countries | OpenVPN, WireGuard, IKEv2 | AES-256/ChaCha20; 2048–4096-bit DH; Varied; FS: Yes | Yes | Yes | Yes | No | Yes (GhostBear) | No | Free (limited) Premium plans start at $3.33/month |

| Hotspot Shield | USA | Yes, audited | 1.8k+ servers; 85 countries; up to 1 Gbps | WireGuard, IPsec (IKEv2), Hydra (proprietary) | AES-128/AES-256; 2048-bit RSA/ECDHE; N/A; FS: Yes | Yes | Yes | Yes | No | Yes (only with Hydra) | No | Free (limited) The premium plan starts at $6.66/month |

| Norton VPN | USA | Yes, audited | 2.8k+ servers; 29 countries | OpenVPN, WireGuard, IPsec (IKEv2), Mimic (proprietary) | AES-256/ChaCha20; Unknown; N/A; FS: No | Yes (excluding iOS) | Yes | Yes (excluding iOS and macOS) | No | Yes (Mimic only) | No | From $3.33/month |

| Mullvad VPN | Sweden | Yes, audited | 600+ servers; 49 countries; up to 10 Gbps | OpenVPN, WireGuard | AES-256/ChaCha20; 4096-bit DH; 4096-bit RSA w/ SHA512; FS: Yes | Yes | Yes | Yes | Yes | Yes | Yes | €5/month |

O que faz esta comparação nos mostra? Let’s quebrá-lo para baixo.

Competência

Jurisdição importa, porque de onde uma VPN chama de casa pode afetar a forma como seus dados são tratados de—como-a ou não, provedores de VPN tem que obedecer o local de retenção de dados leis. Se você planeja usar uma VPN, digamos, para a transmissão, e não se importa de partilhar com o governo onde o seu provedor de VPN está com sede, não há nada para se preocupar. Mas se você estava esperando para alguns de navegação privada, vale a pena olhar para este assunto.

Proton VPN (Suíça), NordVPN (Panamá), ExpressVPN (Ilhas Virgens Britânicas), e o CyberGhost (Roménia) todos operar a partir de países que não força as empresas a registar ou a mão sobre os dados de utilizador e não estão vinculados a inteligência acordos de partilha de (pelo menos não em que nós conhecemos). Dito isto, manter um olho sobre a Suíça, desde Março de 2025, foi pesagem alterações à sua vigilância as leis que poderia exigir que provedores de VPN para coletar e armazenar dados de usuário e cooperar com o governo de pedidos. Ele está longe de ser certo que essas alterações vão passar, mas considere-se avisado.

Holanda (Surfshark) e Suécia (Mullvad) também têm sólidas políticas de proteção de dados, mas a Holanda faz parte dos Nove Olhos aliança, e a Suécia é parte da maior rede chamado Quatorze Olhos.

E depois, há os EUA-com base VyprVPN, PIA, o Hotspot Shield, e Norton VPN, juntamente com Windscribe e TunnelBear, com sede no Canadá, onde a fiscalização de leis pode ser até um pouco mais intrusivo.

No entanto, não é tão simples…

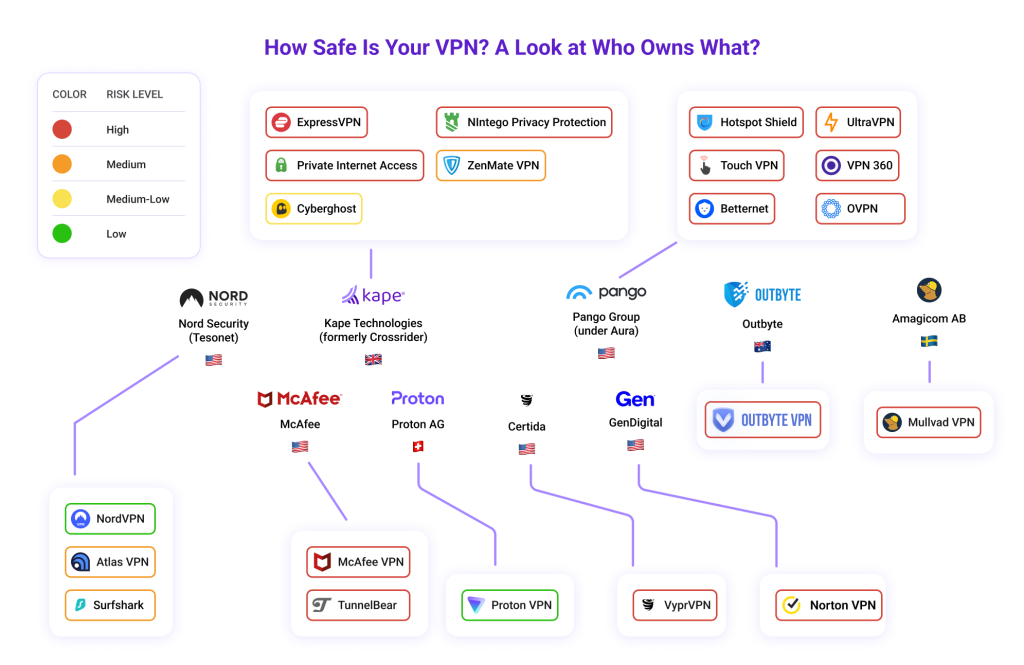

Quem é dono do seu VPN?

Serviços de VPN não são tão independentes como você pode pensar. Muitos são pequenos tamancos sobre rodas maiores. Assim, é sábio para saber qual a controladora possui VPN para determinar a verdadeira natureza de seus dados de armazenamento de políticas.

Por exemplo, se uma empresa-mãe está sob a jurisdição do Cinco/Nove/Quatorze Olhos país, os dados do usuário podem ser entregues para o governo, mesmo se o serviço de VPN afirma ser sediada nas Ilhas Virgens Britânicas ou Panamá.

Windscribe e Mullvad são os únicos serviços nesta lista ainda detida pelos seus fundadores e colaboradores. No entanto, Prótons VPN, VyprVPNe Norton VPN não compartilhar irmã serviços de VPN em suas empresas-mãe. TunnelBear também passa assim como um serviço de VPN em McAfee desde o McAfee VPN é um fork do TunnelBear.

Não-logs de política

Um rigoroso não-logs de diretiva significa que o provedor de VPN não coletar ou armazenar suas atividades on-line, de modo que mesmo se um servidor de VPN é apreendidos ou o seu provedor de VPN é bem pediu a mão pelo governo, que não vai encontrar nada lá. É muito importante se você estiver procurando por um seguro de VPN e a privacidade não é uma palavra vazia para você.

A maioria dos nossos candidatos—Próton VPN, NordVPN, ExpressVPN, Surfshark, CyberGhost, VyprVPN, PIA, o Hotspot Shield, o Norton VPN, e Mullvad—não só afirmam ter um rigoroso não-logs de política (quem não?), mas ir um passo adiante e para trás, com auditorias independentes.

Por outro lado, Windscribe e TunnelBear ainda não foram auditados, o que poderá deixar alguns de vocês querendo saber se eles são tão esquecidos como eles afirmam. Se mantendo um baixo perfil é a sua jam, uma verificada no-logs política é uma obrigação.

Para uma análise mais detalhada, certifique-se de verificar para fora o próximo artigo da série, onde estaremos classificando os recursos de privacidade de VPNs, incluindo as suas políticas de registro, e que espreita em incidentes para confirmar ou refutar suas afirmações.

Número de servidores e a sua velocidade

Este é bastante óbvio—o maior servidor de rede, os locais que estão disponíveis para você, e quanto maior a velocidade, mais rápida a conexão. No topo do que, tendo mais servidores geralmente significa mais capacidade e, consequentemente, menos congestionamento. Já tentou espremer através de um pacote de metrô? Em seguida, você sabe o que quero dizer.

NordVPN, Prótons VPN, CyberGhost, Surfshark, ExpressVPN, e PIA têm grandes redes, dando-lhe uma abundância de locais para escolher. Além disso, todos eles fornecem servidores com conexões de 10 Gbps, que atualmente são considerados os mais rápidos.

TunnelBear e Norton VPN pode parecer curto em países disponíveis, mas eles compensam isso com uma sólida contagem de servidor. Mullvad, o Hotspot Shield, Windscribe, e VyprVPN oferecer mais locais do servidor, mas têm redes menores.

Mas não significa menos pior? Não necessariamente. Em suma, enquanto uma rede de maiores dimensões geralmente significa mais escolhas e potencial de velocidade, qualidade e posicionamento do servidor são igualmente importantes.

Protocolos de VPN

Quase todas as VPNs na nossa lista de suporte de todos os três protocolos principais, que são: (caso a tenha esquecido) OpenVPN, WireGuard, e IKEv2. As únicas exceções são o Hotspot Shield, que não suporta o OpenVPN, mas que compensa com a sua proprietária Hydra protocolo, e Mullvad VPN, que não tem IKEv2 opção.

Falando de protocolos proprietários:

- NordVPN rola para fora NordLynx, um proprietário torção no WireGuard que visa aumentar a privacidade sem sacrificar a velocidade e NordWhisper, que é projetado para ignorar restritivas de redes.

- ExpressVPN oferece Lightway, que é considerado um dos mais rápidos (se não a mais rápida), protocolos lá fora, pelo menos por Guia de Tom.

Enquanto isso, VyprVPN depende de Camaleão, Windscribe tem WStunnel, e Norton VPN apresenta Imitar, todos os que obstruam o tráfego de VPN, para a fazer parecer comum HTTPS dados.

Criptografia

A criptografia é um daqueles VPN recursos de segurança que você não deve ignorar. Ele transforma os dados em código que só você (ou alguém com o direito de chave) pode desbloquear. Aqui estão os seus principais componentes menos de criptografia, o qual eu já abordados anteriormente:

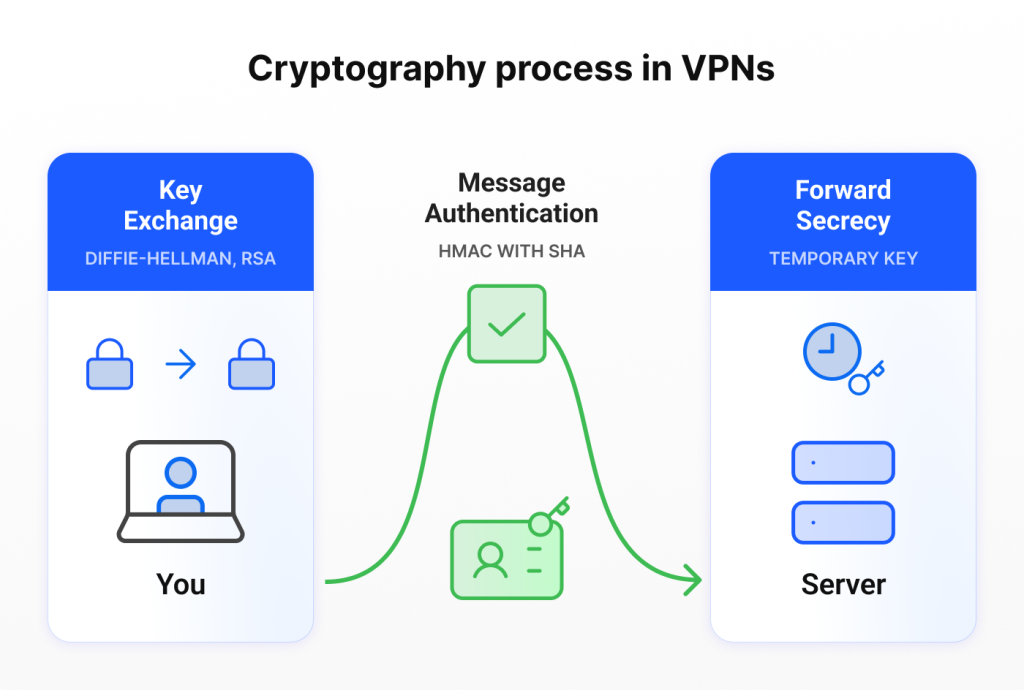

- Troca de chaves: Permite que o dispositivo e o servidor VPN para concordar com uma chave privada para evitar man-in-the-middle ataques. DH (Diffie-Hellman) cria um segredo compartilhado, sem enviá-lo através da rede, enquanto o RSA (Rivest-Shamir-Adleman) usa um público–privada do par de chaves.

- A autenticação de mensagens: Utiliza técnicas como o HMAC com SHA que verificar todos os pacotes para verificar se o que deixa o seu dispositivo é exatamente o que chega ao seu destino e o de dados não tiver sido adulterada ao longo do caminho.

- Forward secrecy (pfs (perfect forward secrecy/FS): Cria um arquivo temporário, das chaves privadas entre os dispositivos do usuário e servidores VPN para garantir que, mesmo se alguém rachaduras sua chave de criptografia no futuro, eles ainda não podem acessar suas sessões anteriores.

Proton VPN, NordVPN, ExpressVPN, Mullvad, e Windscribe oferecer Fort Knox-nível de proteção, bloqueio de seus dados com os mais recentes padrões de segurança. PIA, CyberGhost, TunnelBear, VyprVPN, Surfshark, e Hotspot Shield fornecer uma segurança fiável que é mais do que suficiente para o típico uso diário. Em seguida, há o Norton VPN, o que proporciona menor transparência sobre seus recursos de criptografia, deixando um pouco a desejar.

Kill switch

A maioria das VPNs são projetados para ser estável…até que elas não são. Um túnel VPN pode cair para um número de razões, como irregular Wi-Fi, redes de comutação, a sobrecarga do servidor, o firewall de interferência—o nome dele. E quando ela cai, a cortina cai, e suas atividades ficar expostos para quem está assistindo (pelo menos, o seu ISP e o site admin). Solução? Um kill switch.

Tecnicamente, o que muitas vezes envolve regras de firewall ou de scripts de rede que detecta quando o túnel seguro vai para baixo e, em seguida, imediatamente bloquear qualquer tráfego de saída até que a conexão for restabelecida. Em palavras simples, ele desliga-se automaticamente a partir da internet se a conexão VPN gotas, garantindo que os seus dados permanece com você.

Então, se o seu objetivo é manter-se seguro, a escolha de uma VPN com um kill switch você vai chegar mais perto dele. Felizmente, quase todos os serviços na nossa lista tem esse recurso no seu arsenal.

Nota: Mesmo que alguns VPNs afirmam ter um kill switch, vale a pena testá-lo em todas as plataformas que você planeja usar antes de ir premium, como pode não ser suportado em certas plataformas e protocolos—ou pode até mesmo deixar de funcionar completamente.

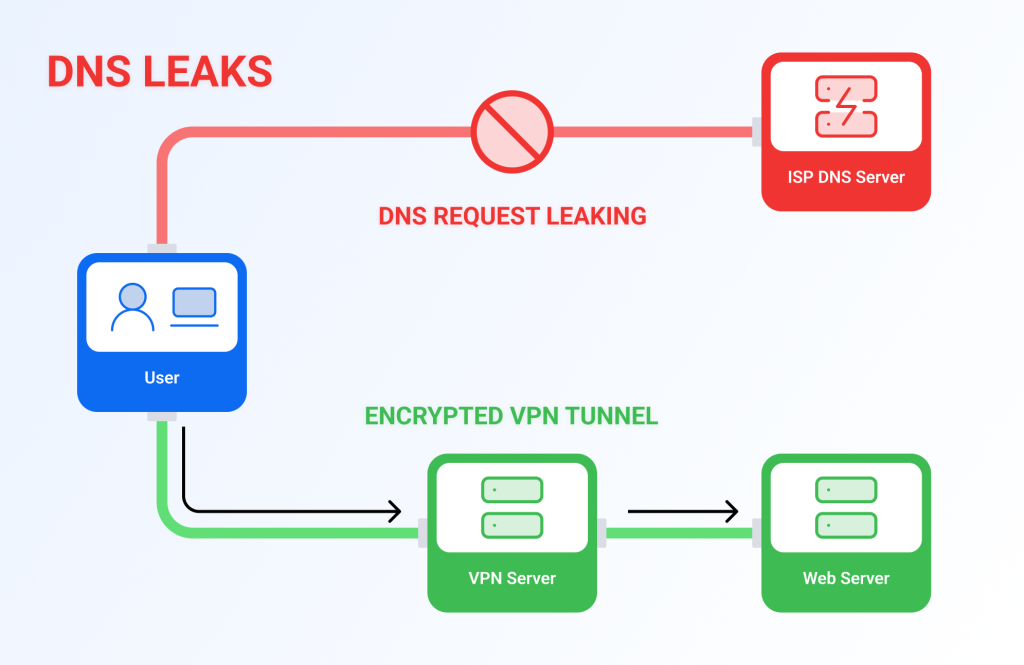

DNS proteção contra vazamento

Mesmo quando a sua sessão de navegação é criptografado, o mais confiável companheiro—o seu computador portátil ou um telefone, pode, inconscientemente, a apunhalar nas costas. A única coisa é que a cada vez que você digitar uma URL ou clique em um link, o dispositivo envia uma solicitação para um servidor de DNS, basicamente, perguntando, ‘Qual é o endereço de IP para esse site?’ Idealmente, quando ligado a uma VPN, todas essas solicitações devem passar pelo túnel encriptado para VPN dedicado, servidores de DNS. No entanto, se um DNS ocorre um vazamento, o seu ISP fica um de frente vista de linha de domínios que você visita.

DNS vazamento de proteção torna-se o seu website pesquisas de ficar em segurança dentro do túnel criptografado. Se você está querendo detalhes, o cliente VPN ou substituições de seu sistema operacional definições de resolução ou executa um local de proxy DNS na interface virtual, forçando todas as consultas de DNS—se UDP ou TCP—para viajar através do túnel, em vez do seu ISP. Ele também pode desabilitar o IPv6 DNS ou enviar esses pedidos, através do mesmo canal seguro, obstruindo qualquer possibilidade de fuga.

Ele é um dos poucos recursos de que todo o serviço em nossa linha de produtos oferece, para que você possa navegar na net, sabendo que suas consultas de pesquisa não são acidentalmente radiodifusão seus interesses para o mundo.

A divisão de túnel

A divisão de túnel em VPNs permite que você escolha quais aplicativos usar a sua conexão VPN e que irá se conectar à internet diretamente. Ele é útil em casos onde você quiser ignorar as restrições em um aplicativo e usar a sua região local ou endereço IP em outros ambientes.

Multi-hop (ligação dupla VPN)

Multi-hop, de casal ou VPN, rotas de tráfego, através de dois ou mais servidores para torná-lo mais difícil rastrear sua conexão na extremidade de recepção, mas muitas vezes à custa de velocidades mais lentas. Entre as revistas fornecedores, apenas de Prótons VPN, NordVPN, Surfshark, PIA, Windscribe, e Mullvad oferecem esse recurso.

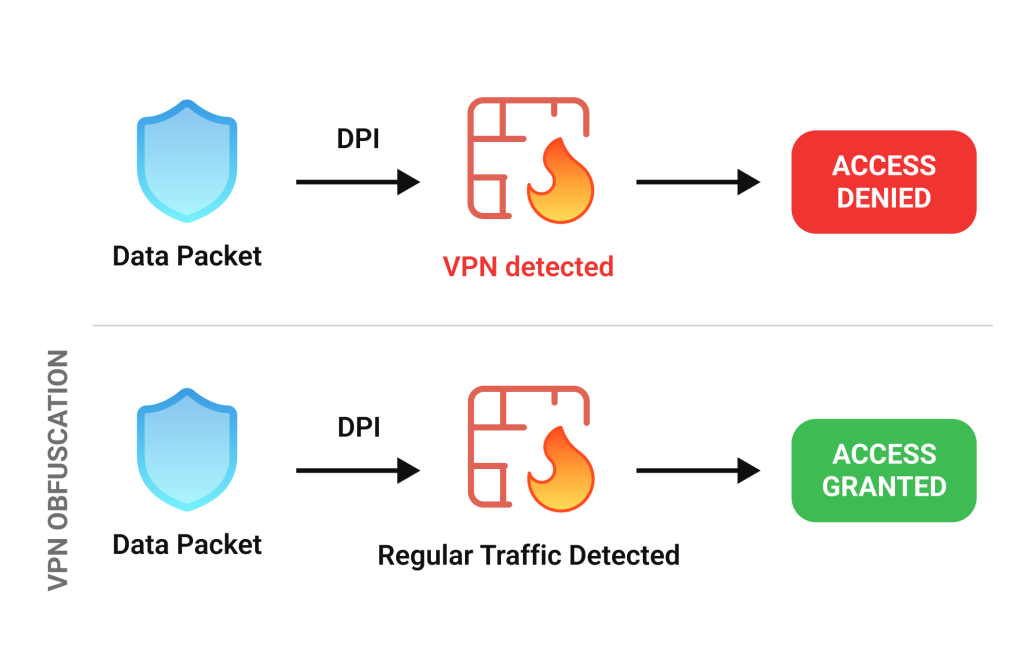

Ofuscação

Alguns atores, como governos, locais de trabalho e de serviços de streaming, não leva muito gentilmente para os usuários de VPN, utilizando todo o seu arsenal para reconhecer e restringir o tráfego de VPN. E a principal arma que eles usam para ele é a inspeção profunda de pacotes (DPI), que analisa os metadados e padrões de pacote—tais como a característica de handshake de sinais de criptografia e assinaturas—para identificar dados que se assemelha conhecido protocolos VPN. Na verdade, DPI é tão inteligente que ele poderá identificar essas ‘impressões digitais’, mesmo quando os dados são criptografados.

Que é onde ofuscação vem em máscaras ou ajustes estes pacotes e metadados, inocentemente, fingindo ser regular o tráfego de internet ao passar através de DPI e firewall verifica, o que é particularmente útil em regiões com estrita censura na internet.

Quase todas as VPNs em nossa lista de suporte a esse recurso, principalmente através da Stealth ou protocolos proprietários. No entanto, PIA oferece ofuscação somente através do proxy, o que significa que ele pode não ser tão fiáveis como os de soluções integradas, e o CyberGhost ignora o recurso completamente. E, embora a falta de ofuscação não é necessariamente um deal-breaker, se você estiver em um país onde as VPNs são regularmente bloqueado, a sua melhor aposta é a de não olhar como uma VPN.

RAM-somente servidores

RAM-somente servidores de operar sem unidades de disco rígido e armazenamento de dados apenas na memória volátil, ou seja, tudo fica limpo com cada reinicialização do servidor. Dessa forma, mesmo se um servidor fica comprometido, não há dados de usuário a ser encontrado.

A maioria dos serviços na nossa lista de suporte a esse recurso, exceto para Prótons de VPN, que ainda usa os tradicionais métodos de armazenamento, deliberadamente, alegando que ‘RAM-somente servidores VPN oferecem nenhuma segurança ou privacidade vantagens sobre robusto criptografia de disco completo,’ que é uma declaração ousada questionada por usuários e especialistas em segurança desde há pelo menos um indiscutível RAM servidor apenas de vantagem: se um servidor é apreendido, todos os dados serão apagados após a potência fora, deixando sem provas de que você já usou este servidor, enquanto que os dados armazenados em uma unidade de disco rígido do servidor, embora protegido, ainda pode ser acessada e—o que é extremamente improvável, mas ainda é possível ligado a você.

Preço

Finalmente, há o dinheiro questão. A regra de ouro quando falamos sobre VPNs é ‘pagar ou perder.’ Uma VPN livre pode parecer interessante, mas ele sempre vem com um custo, tais como dados de caps, limitado localizações de servidor, ou de menos recursos disponíveis. E isso é apenas metade da história.

O que é mais alarmante é que a liberdade de VPNs podem pagar as contas de venda—ou , acidentalmente, expondo—os seus dados. Em 2015, Hola VPN infame vendidos a sua livre dos usuários largura de banda ociosa, permitindo uma botnet-estilo de ataque 8chan por meio desses recursos compartilhados. E em 2023, SuperVPN a bases de dados não seguros vazou os dados pessoais de mais de 21 milhões de usuários—nomes, endereços de e-mail, Identificações de dispositivo e de navegação de registros. Isso é o quanto as coisas podem dar errado com o ‘livre’ VPNs.

E enquanto serviços como o Próton VPN, Windscribe, TunnelBear, e Hotspot Shield generosamente oferecem níveis gratuitos e todos têm estabelecido, hard-ganhou a reputação de que eles são improváveis de risco vendendo dados de usuários, ainda há um problema. Proton VPN oferece um reduzido número de localizações de servidor e limites de uma conta gratuita para apenas um dispositivo; Hotspot Shield além disso corta streaming de jogos e de apoio; e Windscribe e TunnelBear tanto impor dados bonés, seus planos de livre.

O Veredicto: Qual É a Melhor VPN em 2025 para a Segurança?

Assim, como exploramos o que de criptografia e protocolos de VPN, como VPNs de trabalho em geral, e falou sobre as características mais importantes, o que faz com que uma VPN excelente para a segurança?

Para começar, realmente, uma VPN segura deve oferecer uma forte criptografia (AES-256 e ChaCha20 ser o melhor disponível) e uma rica selecção de protocolos para manter suas necessidades cobertas. Ele também deve idealmente incluir-chave VPN recursos de segurança como um interruptor que automaticamente corta a ligação se de um túnel VPN gotas de memória RAM e de servidores apenas que garantir que nenhum dado é gravado um disco rígido.

Nota: Enquanto outros aspectos, tais como a competência, o estrito não-logs de política, e outros recursos brevemente abordados neste artigo importa, nós vamos mergulhar fundo em privacidade no próximo artigo.

Mas o que VPNs da nossa lista de verificação de todas essas caixas?

Depois de cavar através de todos os recursos, é seguro dizer que NordVPN e ExpressVPN consistentemente levar o pacote com alto nível de criptografia da indústria, aclamado protocolos proprietários, kill switch recurso de apoio, e RAM-somente servidores. Mullvad, enquanto que suportam apenas o OpenVPN e WireGuard protocolos, está respirando no seu pescoço com state-of-the-art criptografia.

VyprVPN, com a sua proprietária Camaleão protocolo, mas um pouco menos sofisticados de criptografia, é outra forte concorrente para a segurança.

VPNs como CyberGhost, PIA, e Surfshark também são escolhas seguras, fornecendo confiável, segurança diária para a maioria dos usuários.

Enquanto outros provedores de VPN também são consistentes em termos de segurança e que podem ser adoptadas para tarefas do dia a dia, como navegar ou transmissão em sequência, todos eles caem para trás em uma ou mais categorias. No entanto, entre aqueles,os Prótons VPN merece uma menção honrosa. Sim, é falta de RAM só de servidores, mas torna-se para ele com alto nível de criptografia, uma escolha sólida de protocolos, um de confiança kill switch, e uma versão livre, com o mínimo de limitações, tornando—o o melhor serviço de VPN em nossa lista.

Conclusão

Como você já deve ter notado, não há universal ‘melhor’ VPN—tudo depende do que você precisa: você Está olhando para o mais rápido ou o mais privado VPN? Ou, quem sabe, talvez de uma organização e, especificamente, procurar a melhor VPN para vários dispositivos? Neste artigo, nós temos coberto apenas um aspecto das muitas segurança e o direito de VPN para você vai depender de suas prioridades e como você pesar-los.

Até a próxima, vamos de mergulho em VPN preocupações com a privacidade, porque enquanto a criptografia é fundamental, verdadeiro anonimato é todo um desafio diferente. E enquanto isso, se você gostou do artigo, compartilhe-a no seu socials!